目次

概要

AWSでアカウント登録後に設定した方が良い4つ対応方法。

1. 多要素認証の有効化

2. ルートアカウントの利用停止

3. AWS Cloud Trailの有効化

4. AWSの請求レポートの有効化

前提条件

・AWSのアカウントを作成していること。

・スマートフォンを所持しており、アプリ「Google Authenticator」 がダウンロードできること。

1. 多要素認証の有効化

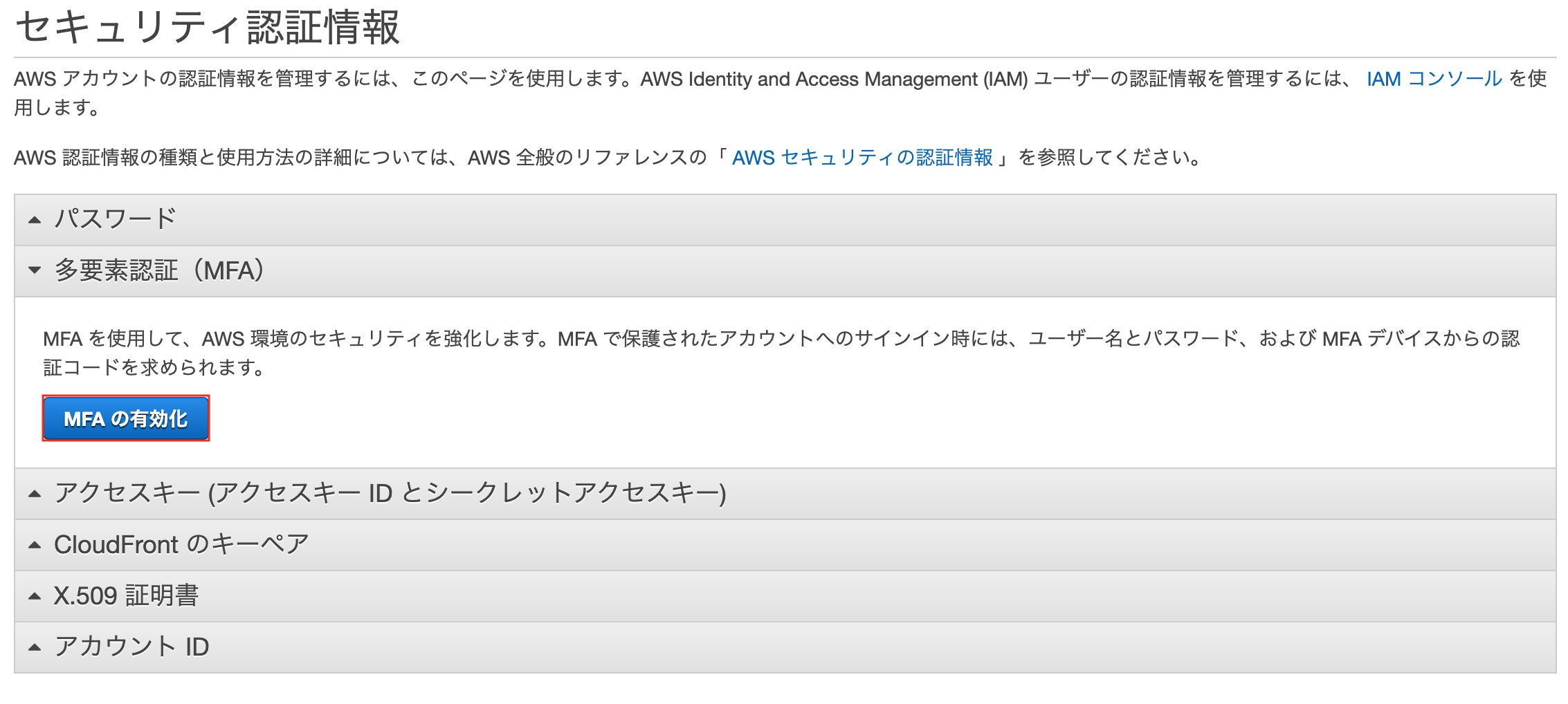

デフォルトではID、PWのみの認証となるので、よりセキュアな環境を構築するために多要素認証の設定をします。

事前準備

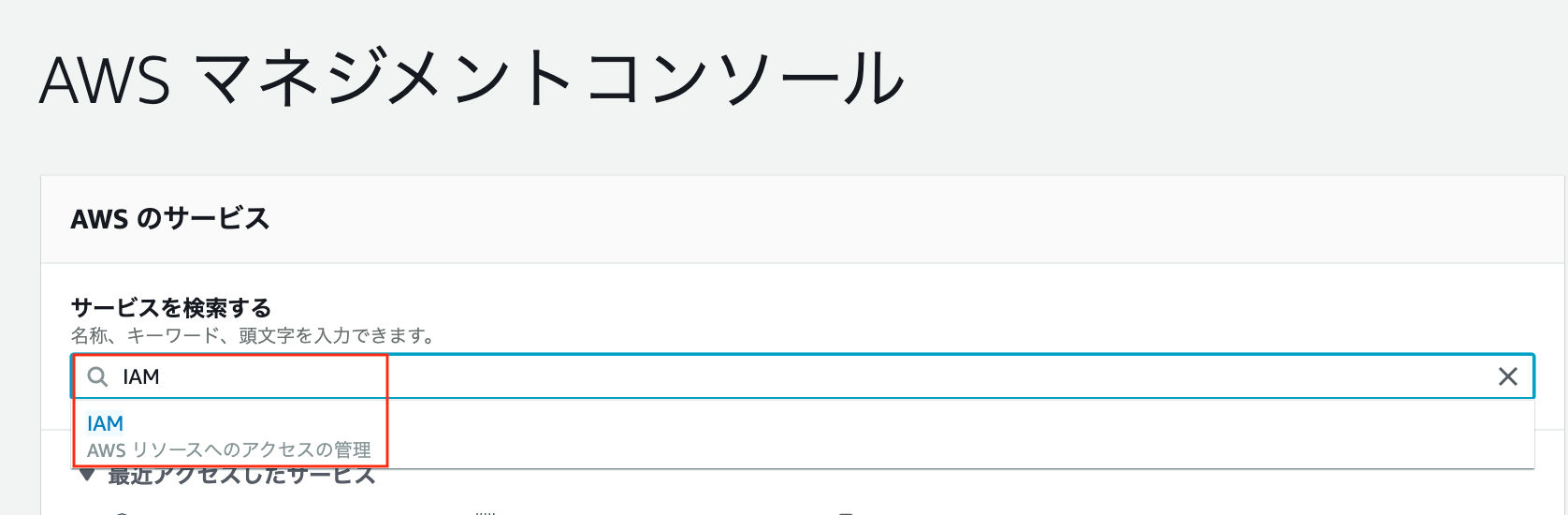

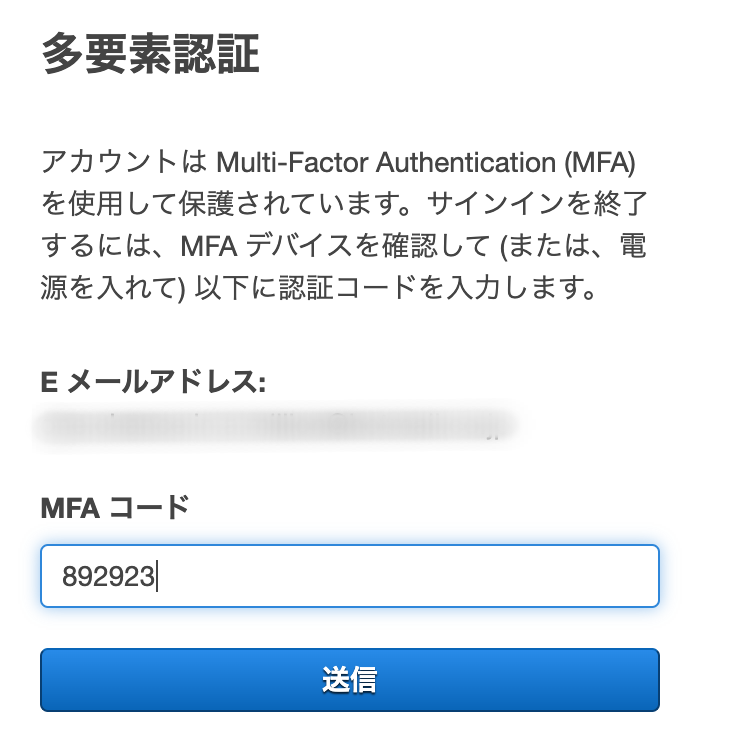

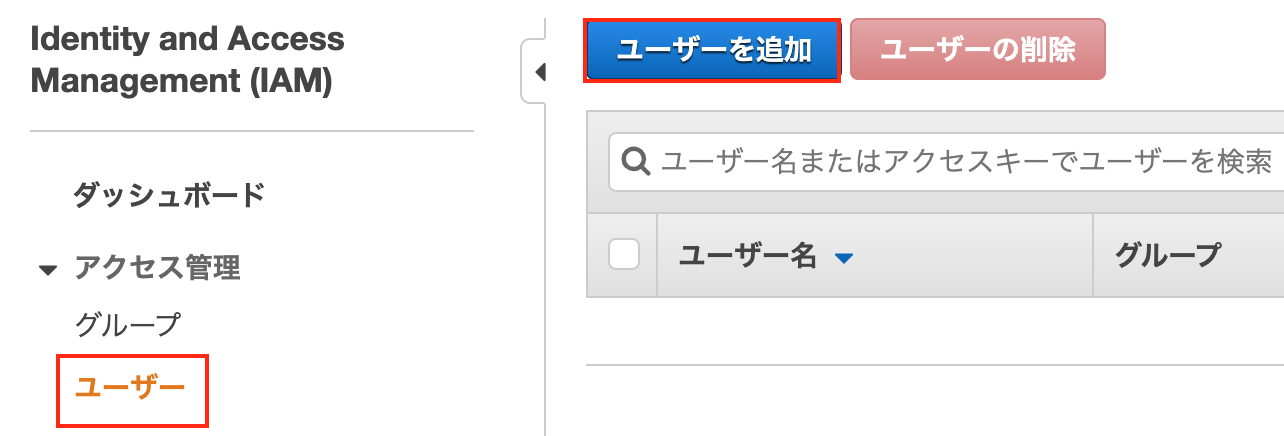

① AWSマネジメントコンソールにログインし、サービスの検索で「IAM」と入力し、検索結果「IAM」をクリックします。

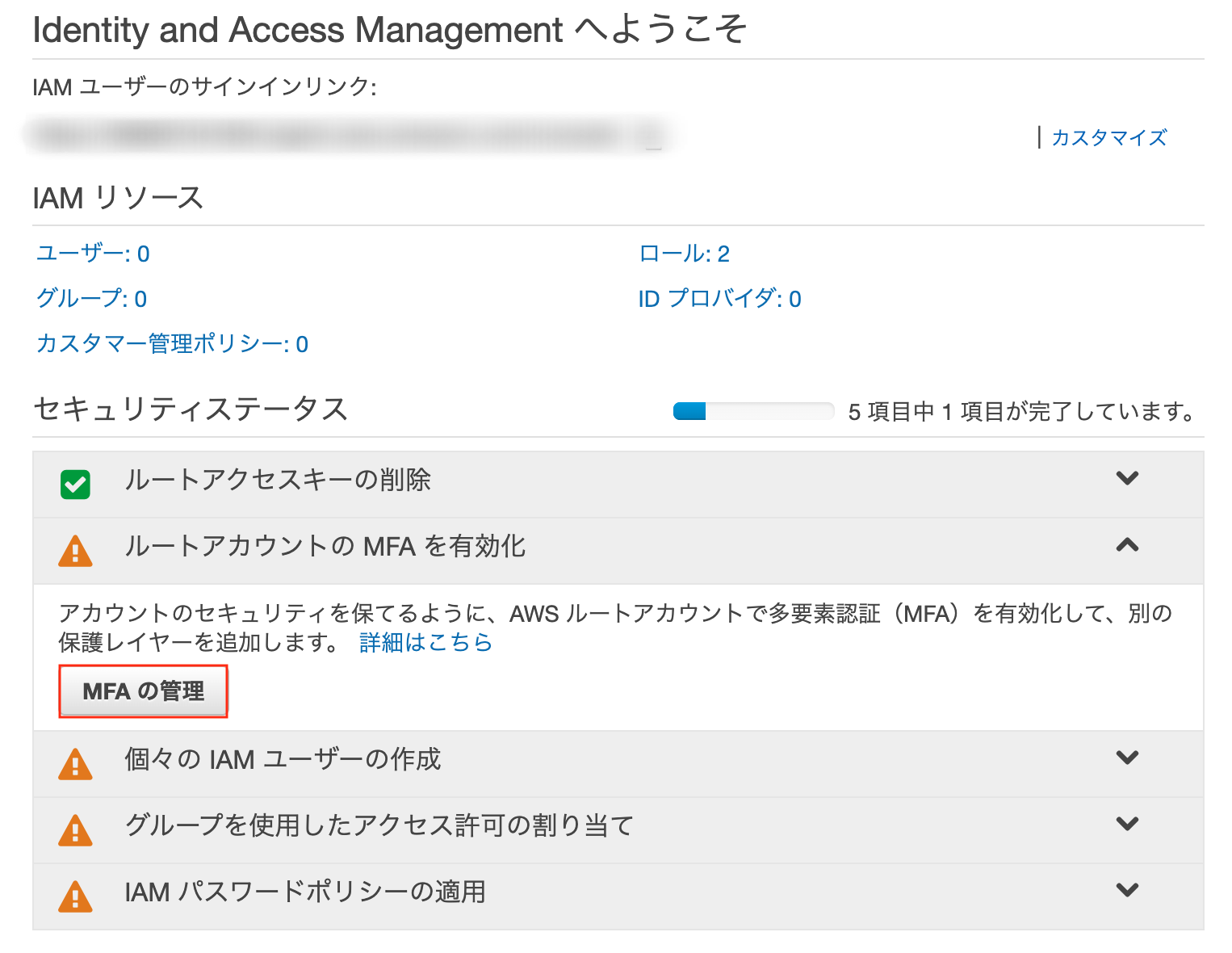

② 「ルートアカウントのMFA」を有効化をクリックし、「MFAの管理」をクリックします。

③ 「MFAの有効化」をクリックします。

④ 「仮装MFAデバイス」を

Google Authenticatorの設定

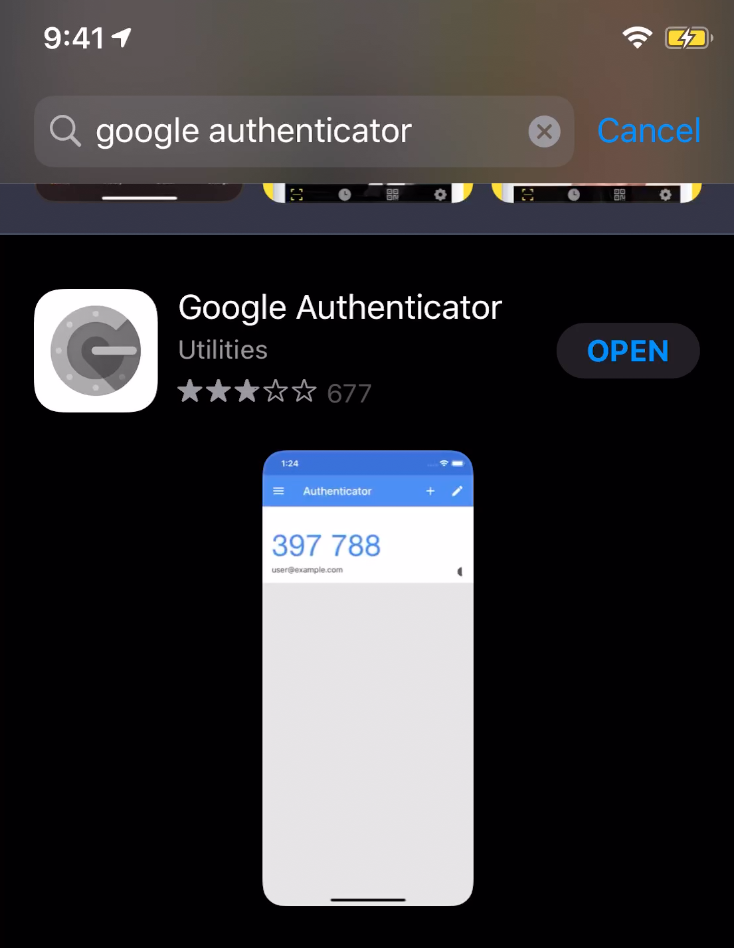

① スマートフォンからAppleStore(iOS) / Google Play(Android) にアクセスし、「Google Authenticator」と検索し、アプリをダウンロードします。

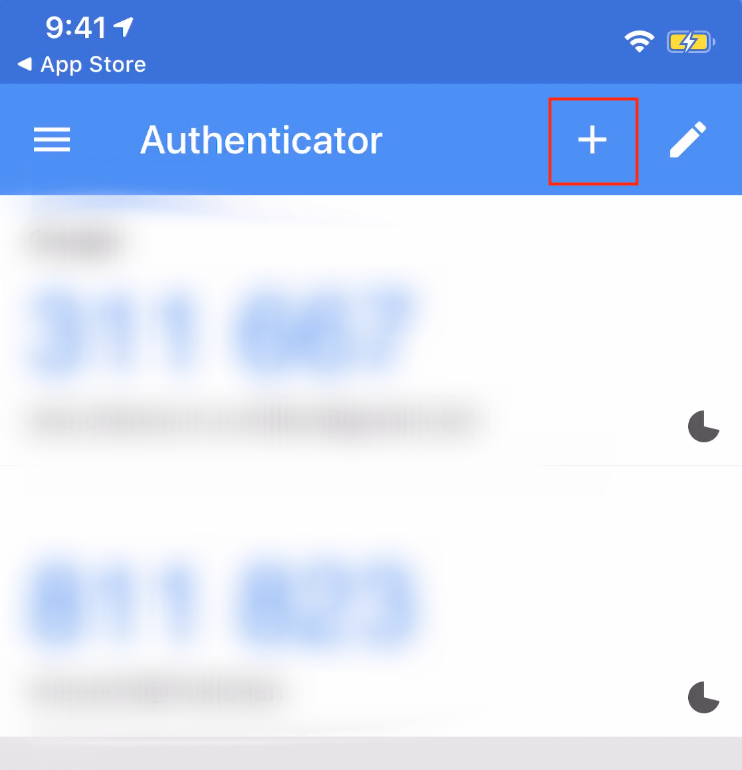

② インストール後、アプリを起動し「+」ボタンをクリックします。

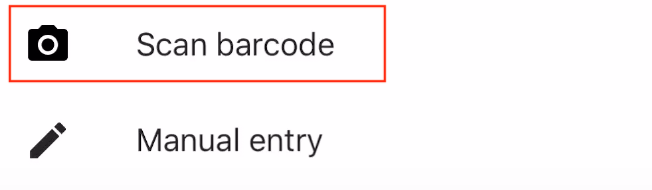

③ 画面下の「バーコードスキャン」をクリックすると、カメラが起動します。

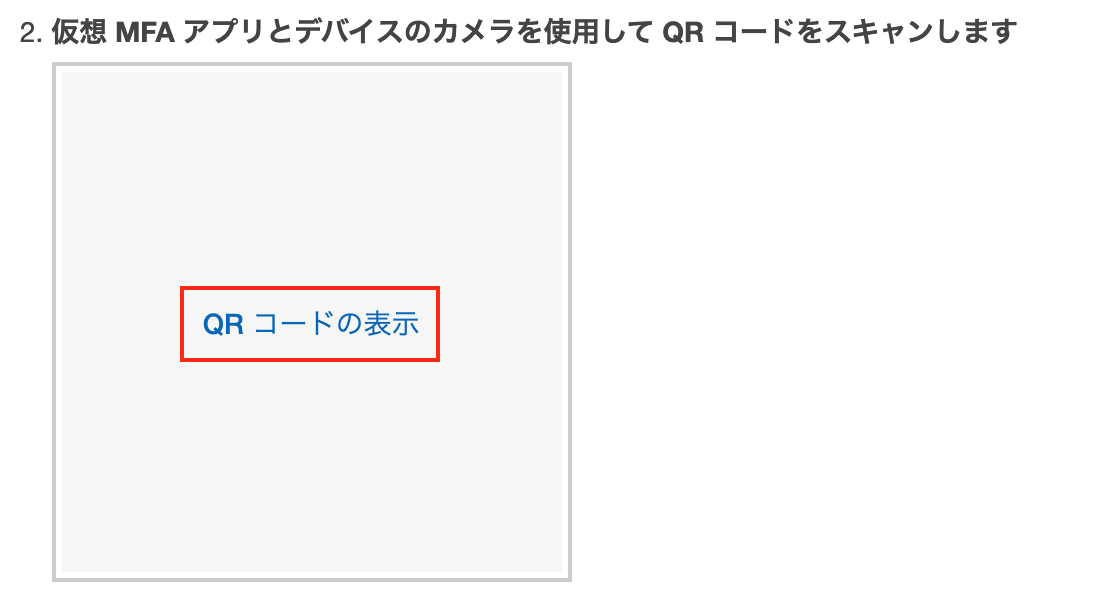

QRコードスキャン

① 仮装MFAの設定画面の「QRコードの表示」をクリックし、QRコードを表示させます。スマートフォンのカメラで読み取ってください。

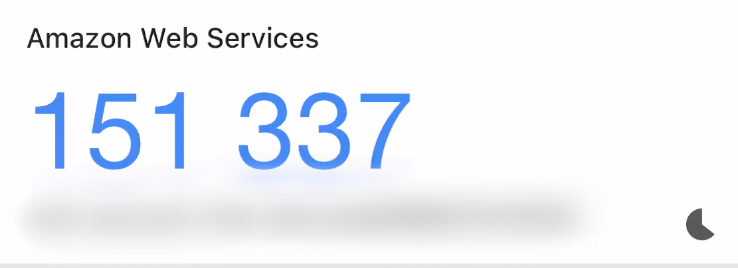

② 「Google Authenticator」のアプリ上に「Amazon Web Services」が表示されます。

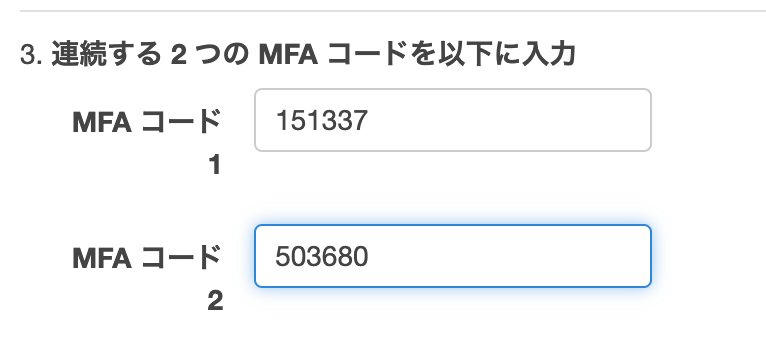

③ MFAの設定画面で「MFAコード」を2つ入力します。アプリのワンタイムパスワードを2つ入力します。「MFAの割り当て」ボタンをクリックし登録します。

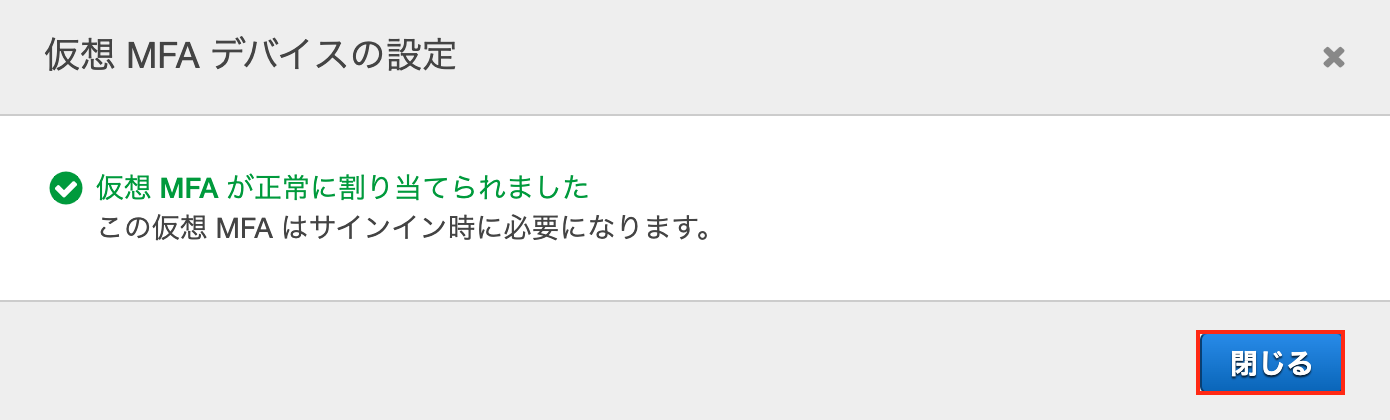

④ 正常に割り当てられたと表示されるので、「閉じる」をクリックします。

ログイン確認

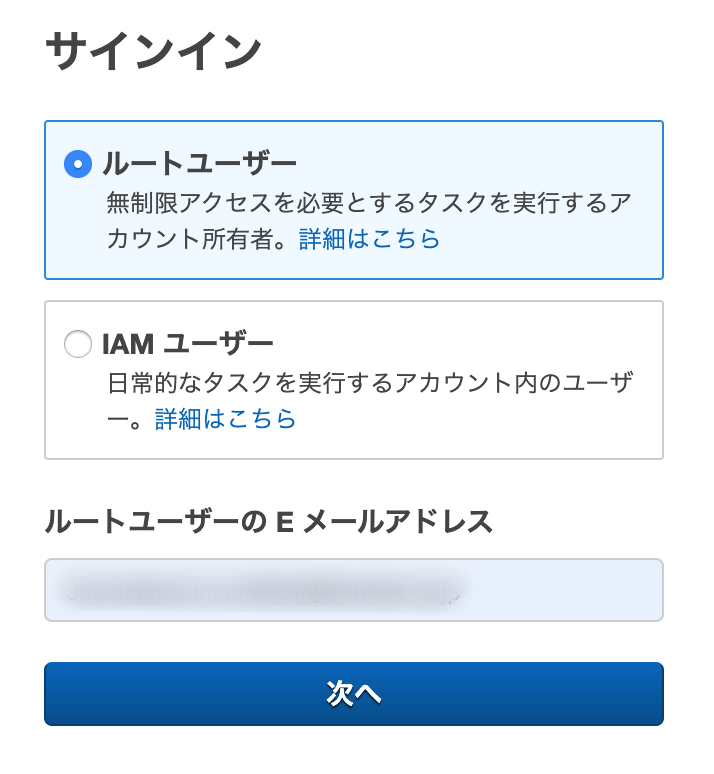

① AWSにサインインをします。

② 「多要素認証」と表示されるので、ワンタイムパスワードを入力し、「送信」をクリックします。

2. ルートアカウントの利用停止

ルートアカウントは全権の権限を持っているので何でもできてしまいます。AWSでは作業用にAdmin権限を作成し利用することを推奨しているので設定します。

Administrator権限のアカウントを作成

① AWSマネジメントコンソールにログインし、サービスの検索で「IAM」と入力し、検索結果「IAM」をクリックします。

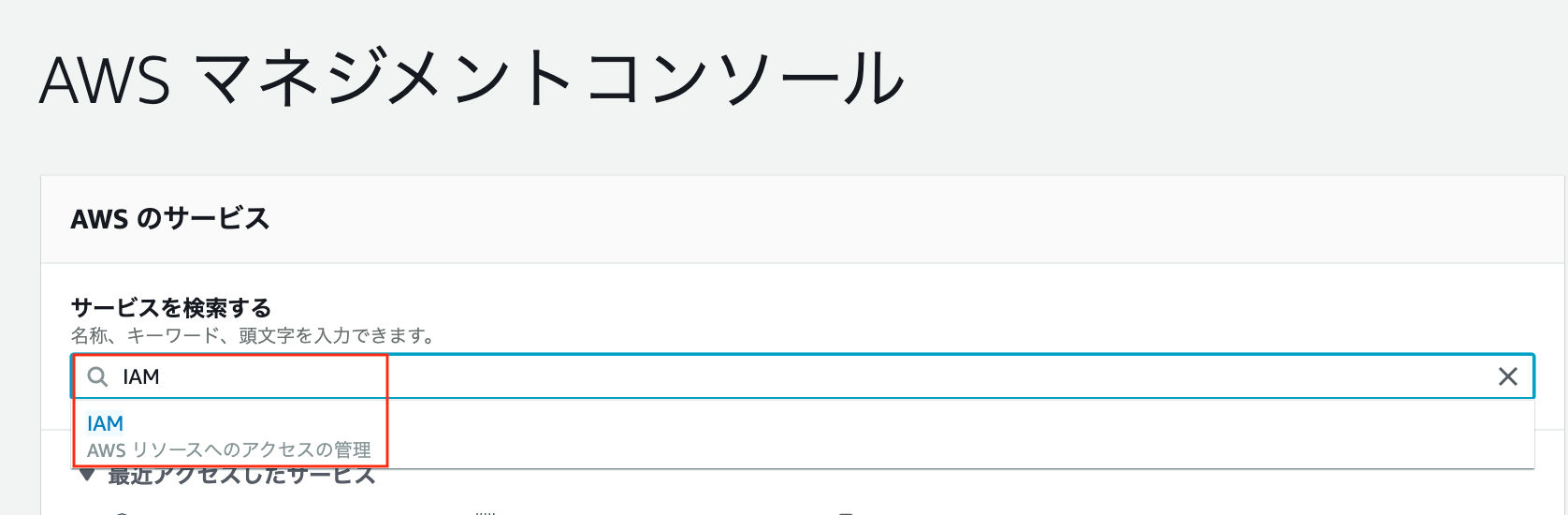

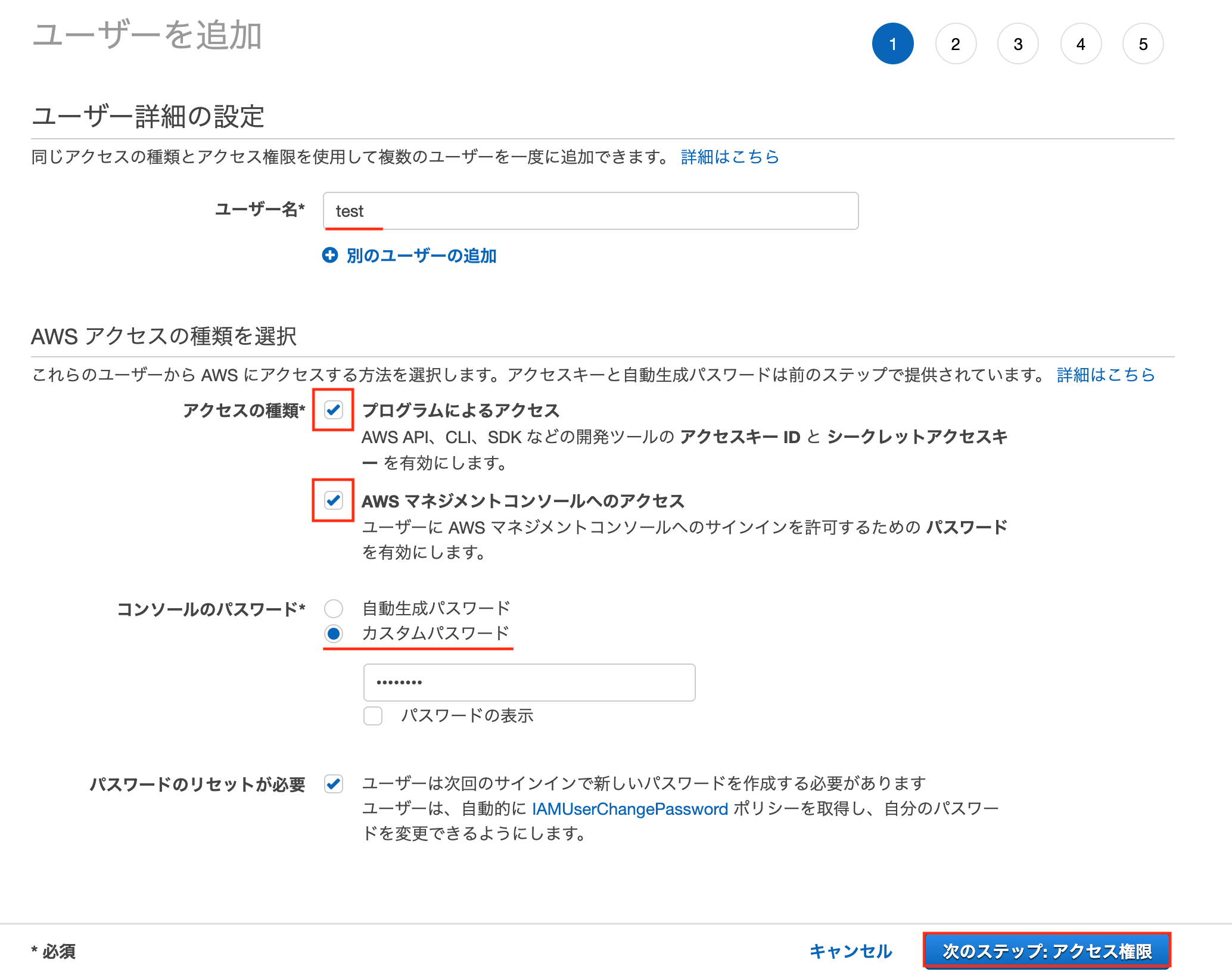

② 左メニュー「ユーザー」を選択し、「ユーザーを追加」をクリックします。

③ 以下を入力し「次のステップ: アクセス権限」をクリックします。

| ユーザー名 | ログインアカウント名を入力 |

| アクセスの種類 | 「プログラムによるアクセス」にチェック 「AWSマネジメントコンソールにアクセス」にチェック |

| パスワード | カスタムパスワードを選択し、任意のパスワードを設定する |

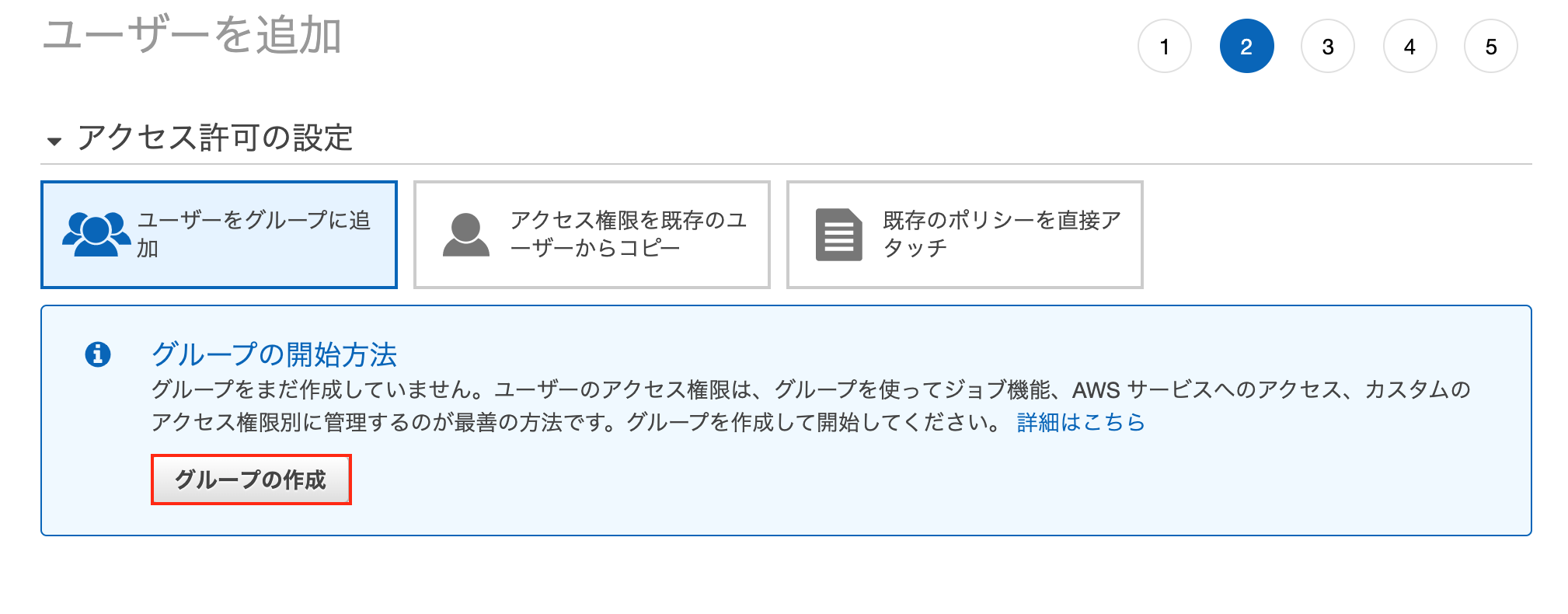

④ 「グループの作成」をクリックします。

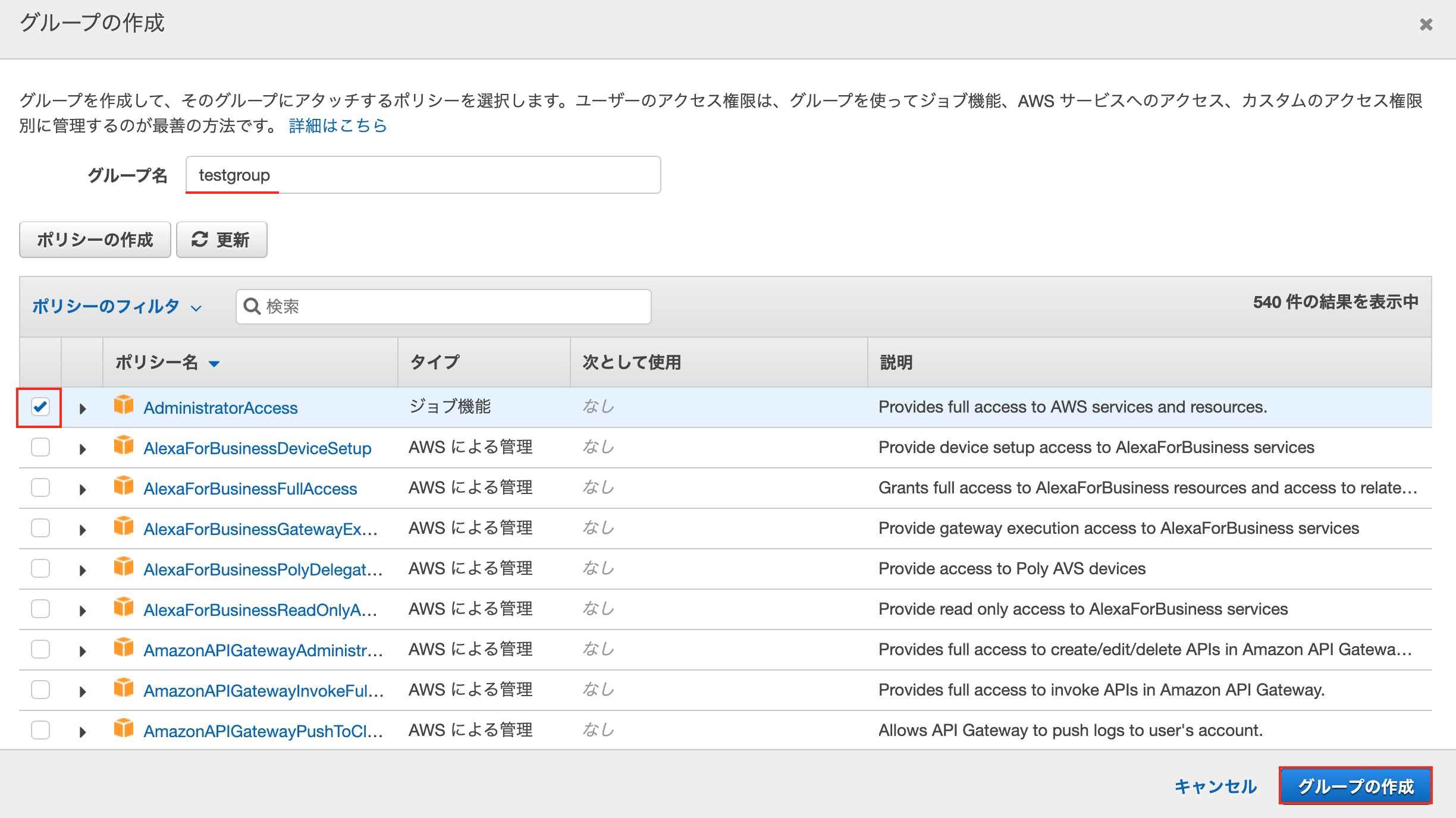

⑤ グループ名を入力し、ポリシー「AdministratorAccess」にチェックを入れ「グループの作成」をクリックします。

⑥ 「次のステップ: タグ」をクリックします。

![]()

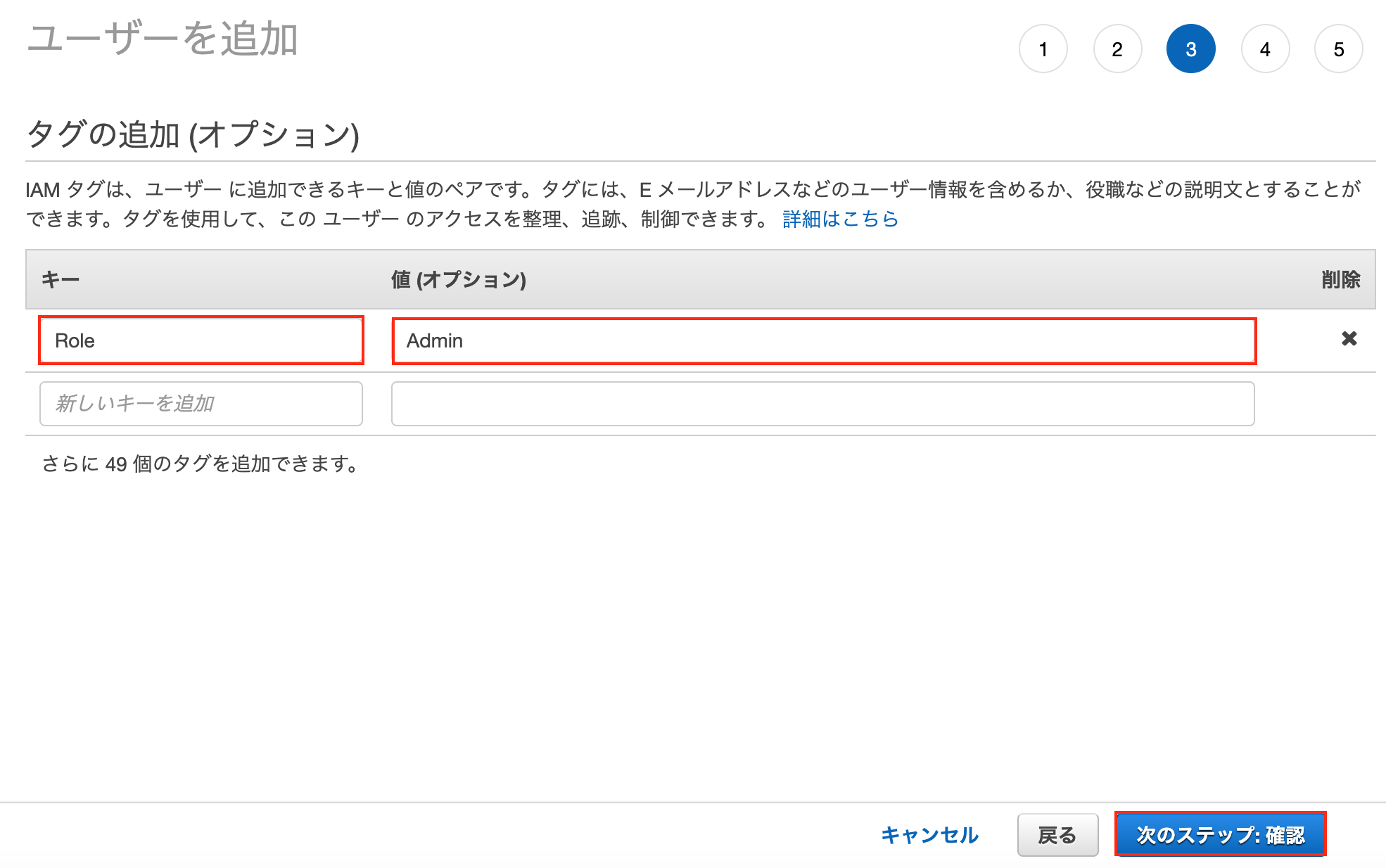

⑦ タグ名を入力します。(任意)

⑧ 「ユーザーの作成」をクリックします。

⑨ ユーザーの追加に成功すると以下の画面が表示されます。「閉じる」をクリックします。

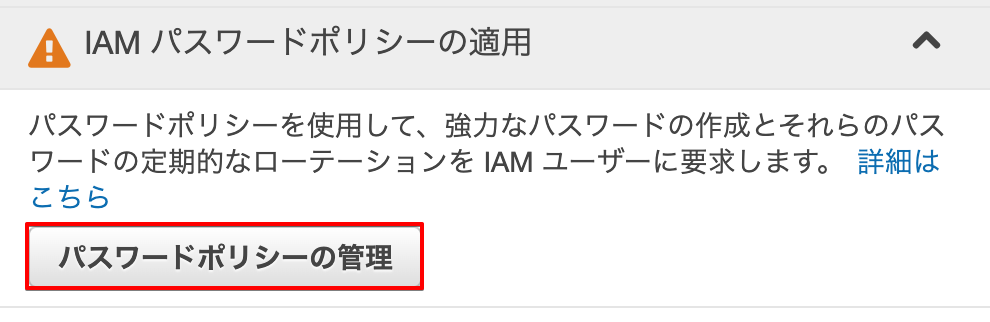

パスワードポリシーの適用

① 左メニュー「ダッシュボード」→「IAMパスワードポリシーの適用」をクリックします。

② 「パスワードポリシーの管理」をクリックします。

③ 「パスワードポリシーを設定する」をクリックします。

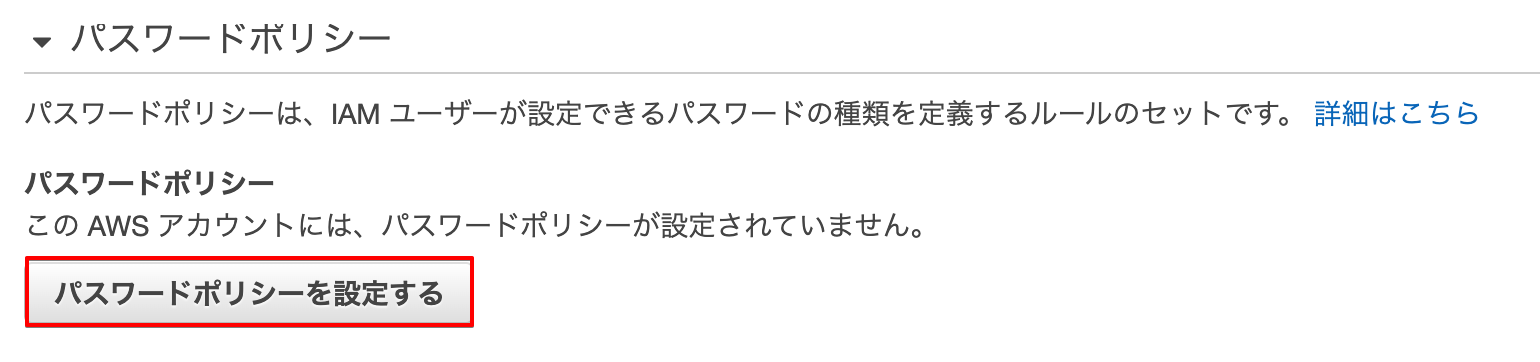

④ パスワードポリシーを設定し「変更の保存」をクリックします。

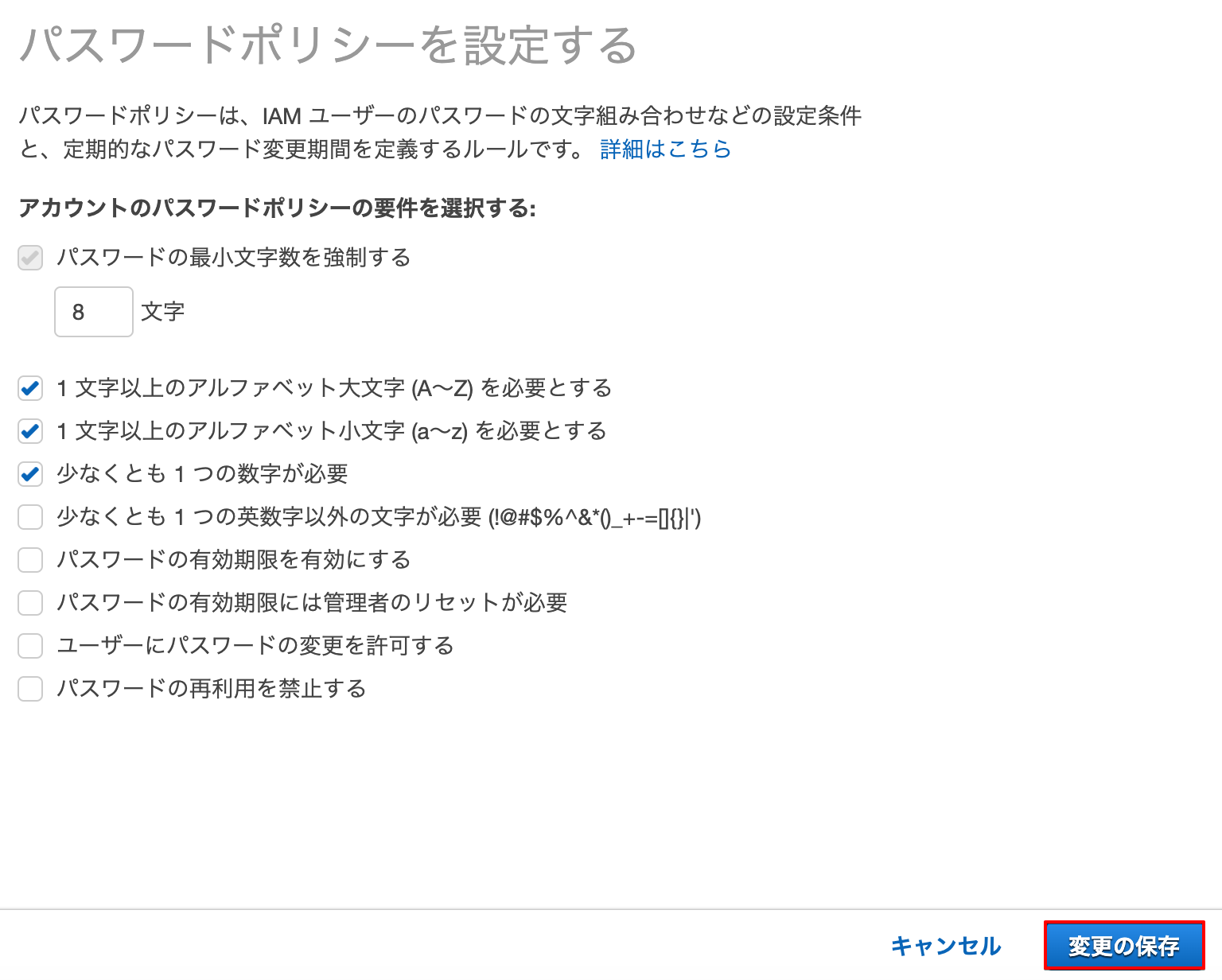

IAMユーザー/ロールによる請求情報の追加

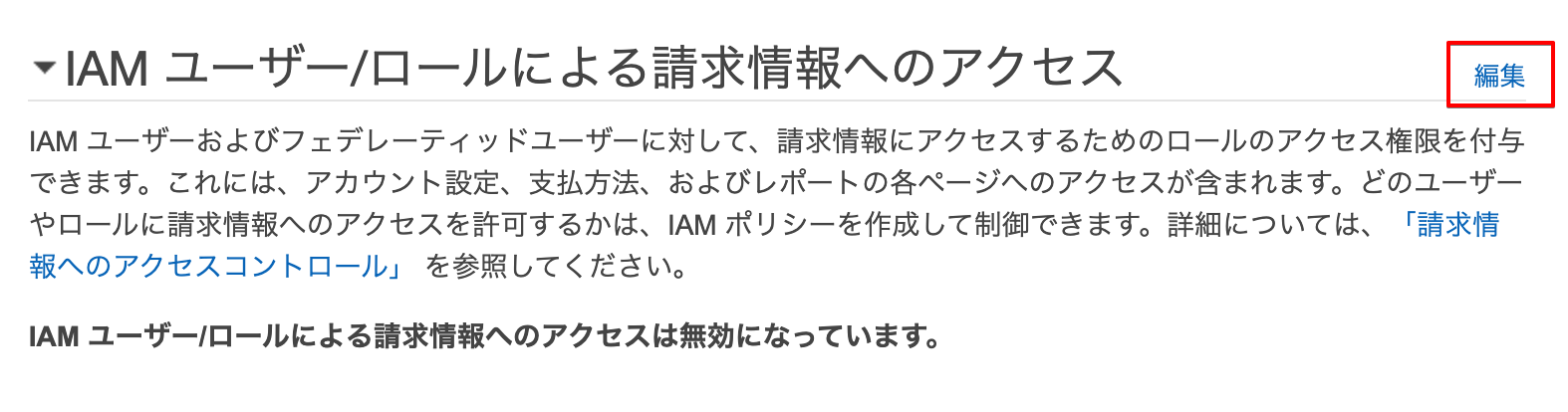

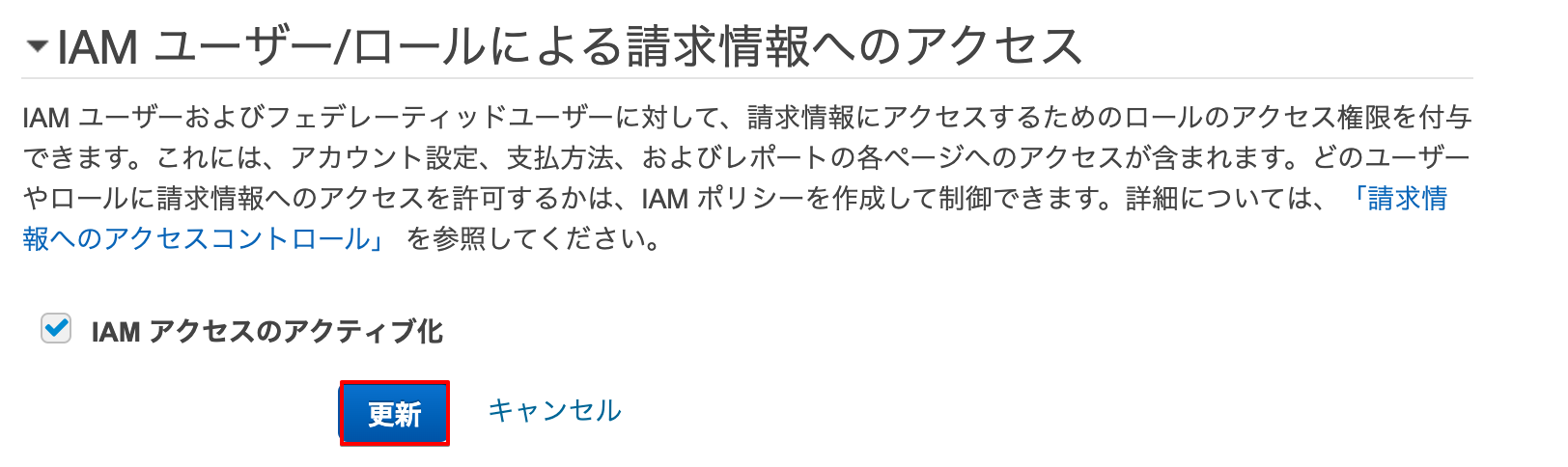

① AWSマネジメントコンソールの上メニュー「アカウント名」→「マイアカウント」をクリックします。

② IAMユーザー/ロールによる請求情報へのアクセスの「編集」をクリックします。

③ 「IAMアクセスのアクティブ化」にチェックを入れ「更新」をクリックします。

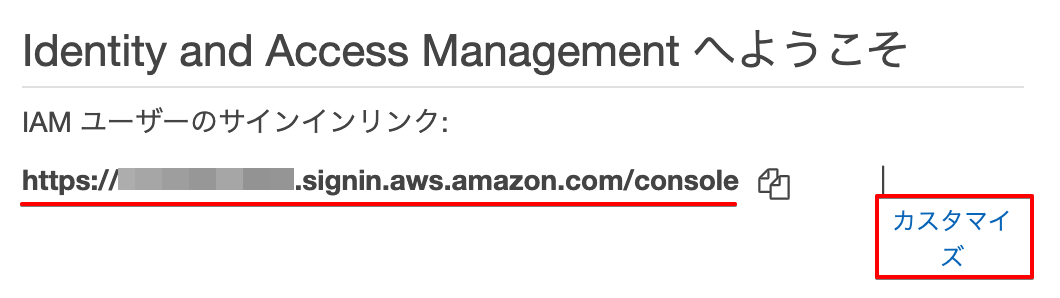

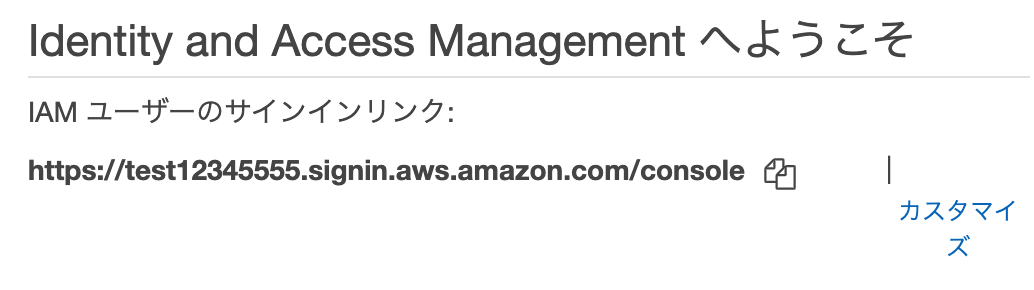

IAMユーザーのサインリンクのアドレス変更

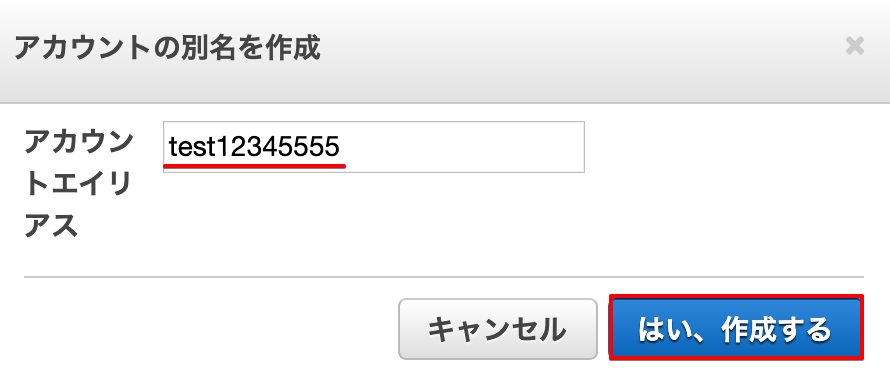

① IAMの設定画面でサインインリンクの「カスタマイズ」をクリックします。

② アカウントのアドレス部分の「アカウントエイリアス」を入力し「はい、作成する」をクリックします。

③ アドレスが変更されたことを確認し、URLをコピーします。

④ ブラウザで上記URLにアクセスして、ログインできるか確認します。

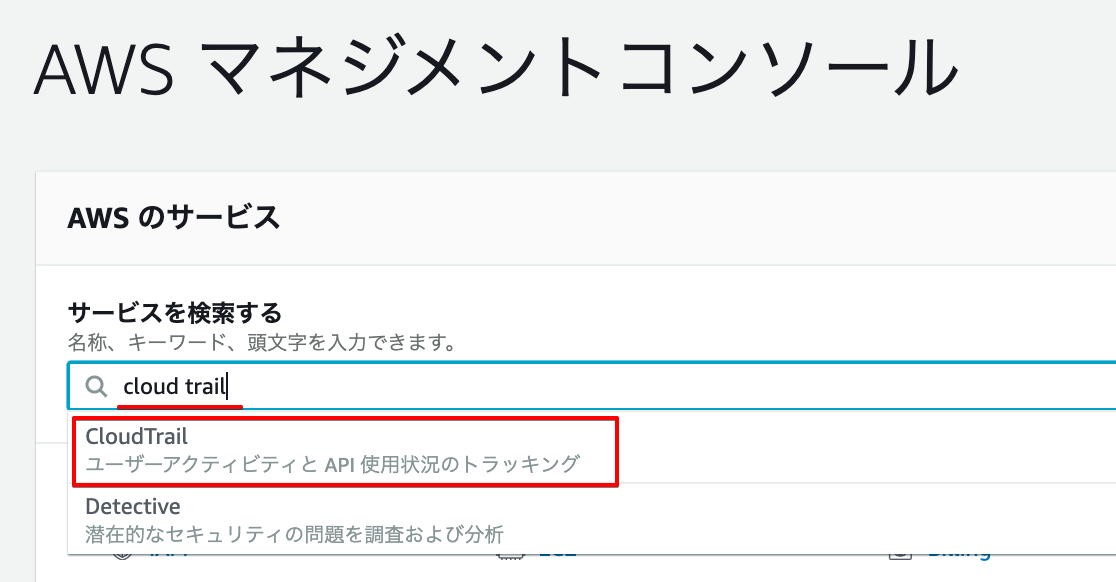

3. AWS Cloud Trailの有効化

操作ログを取得し管理、分析するサービス。データソース、データイベントがデフォルトでは有効化されていないため、設定します。

① AWSマネジメントコンソールにログインし、サービスの検索で「cloud trail」と入力し、検索結果「CloudTrail」をクリックします。

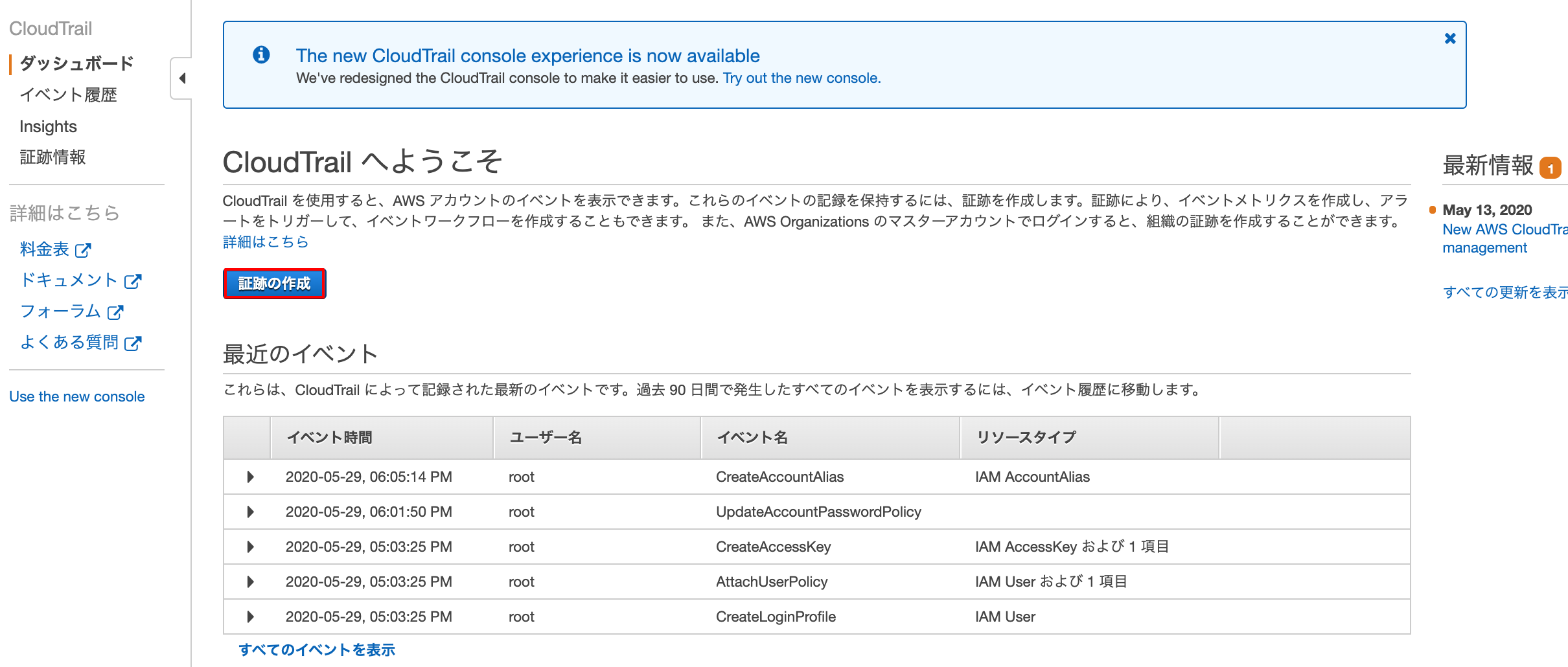

② 「証跡の作成」をクリックします。

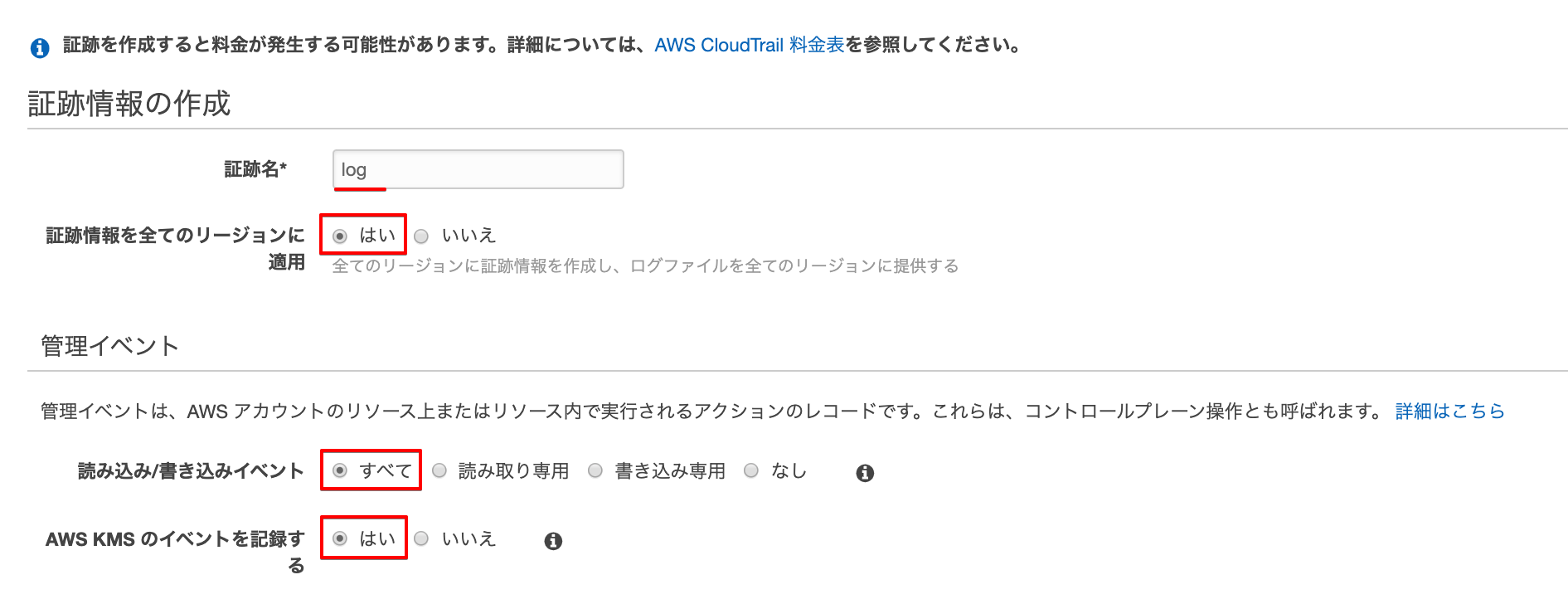

③ 「証跡情報の作成」では、以下を選択します。

| 証跡名 | 任意の名前 |

| 証跡情報を全てのリージョンに適用 | はい (複数リージョンを利用する可能性がある場合) |

| 読み込み/書き込みイベント | すべて (すべてのログを取得する場合) |

| AWS KMSのイベントを記録する (Key Management Service) |

はい (暗号化処理の記録を取得する場合) |

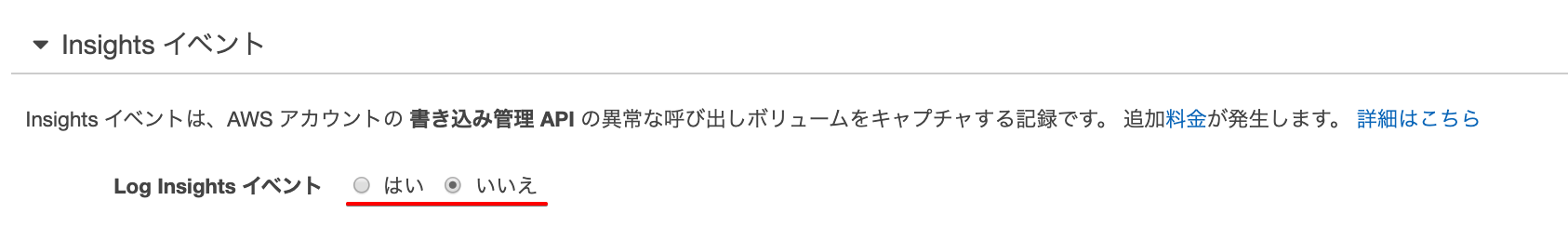

④ 「Insightsイベント」ではAPIの記録をすることができます。追加料金が発生するので注意です。

CloudTrail Insights は、書き込み管理イベントの API 呼び出し量を分析することにより、AWS アカウントの異常な運用アクティビティを可視化します。

CloudTrail Insights イベントは、分析された 100,000 の書き込み管理イベントごとに 0.35USD が請求されます。CloudTrail Insights が異常なアクティビティを検出すると、Insights イベントが配信されます。

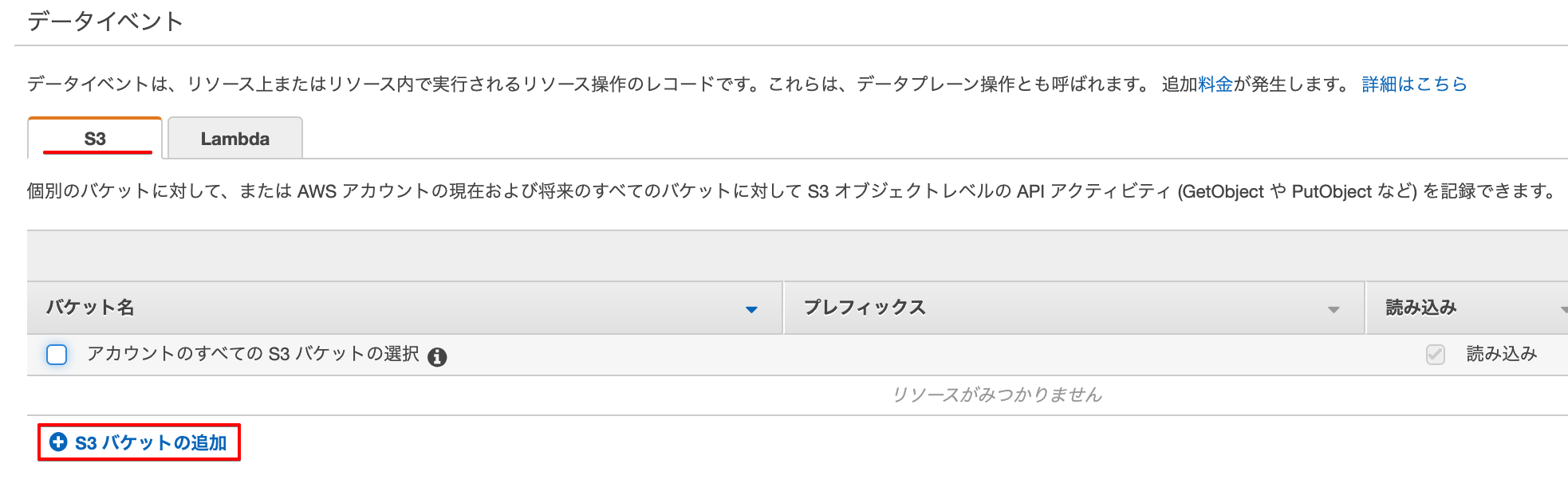

⑤ 「データイベント」では「S3」に保存するように設定します。

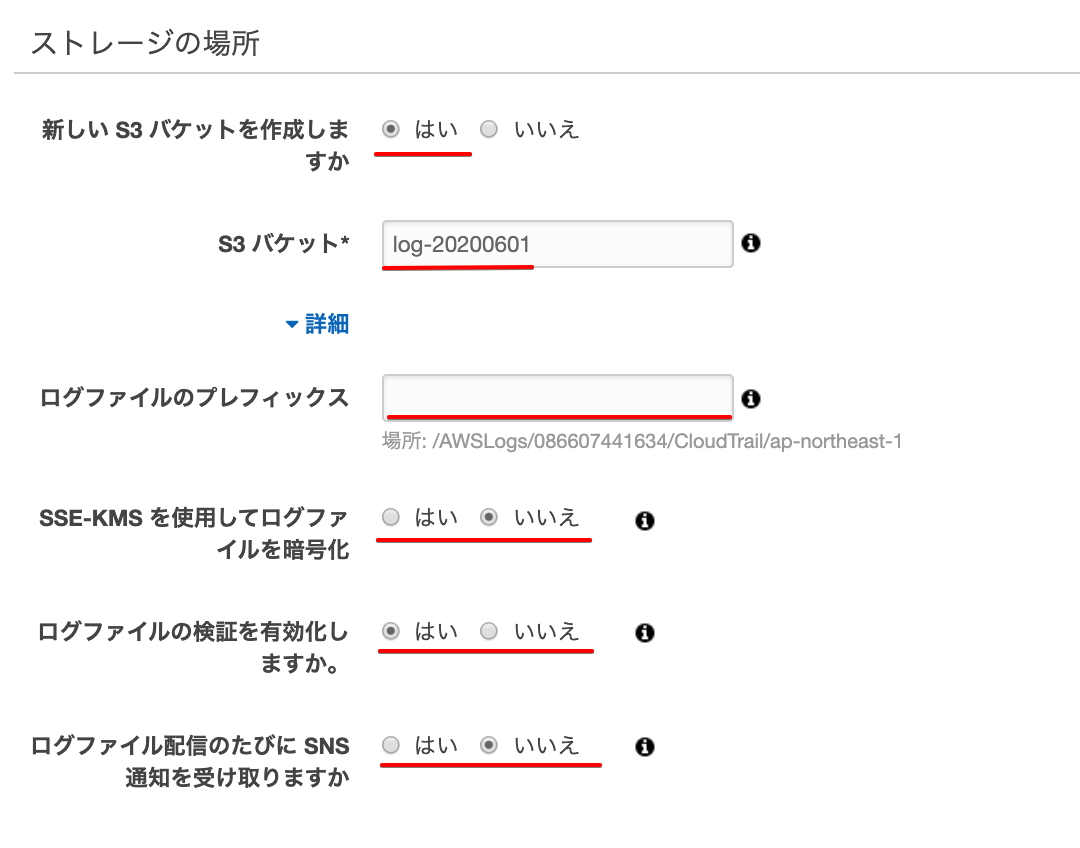

⑥ 「ストレージの場所」では以下を設定します。

| 新しいS3バケットを作成しますか | はい |

| S3バケット | 一意な値を入力します |

| ログファイルのプレフィックス | ログファイルの参照先をしていします (指定しない場合は空白でOKです) |

| SSE-KMSを使用してログファイルを暗号化 | はい or いいえ (デフォルトはSSE-S3の暗号化) |

| ログファイルの検証を有効化しますか。 | はい (ログファイルの変更、削除等を記録するため) |

| ログファイル配信のたべに、SNS通知を受け取りますか | いいえ (受け取りたい場合は「はい」) |

f

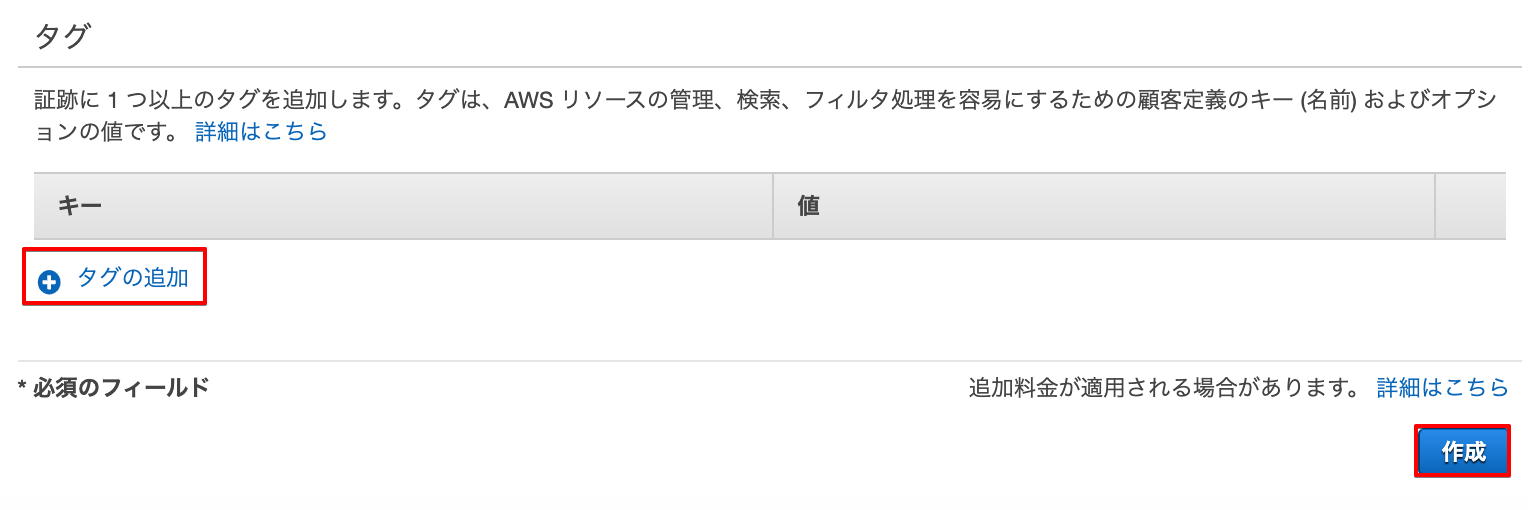

⑦ 「タグ」では、任意のタグをつけることで管理、検索性を向上させます。入力後「作成」をクリックします。

⑧ 作成が完了すると以下の画面となります。

※ログの料金

それぞれのイベントについて、S3 ストレージの料金を支払う必要があります。管理イベントの最初のコピーが課金対象ではないため、管理イベントについての料金は無料です。ただし、データイベントはすべてのコピーが課金対象となるため、データイベントについて 10 万件あたり 0.10 USD の料金が課金されます。

ログ削除

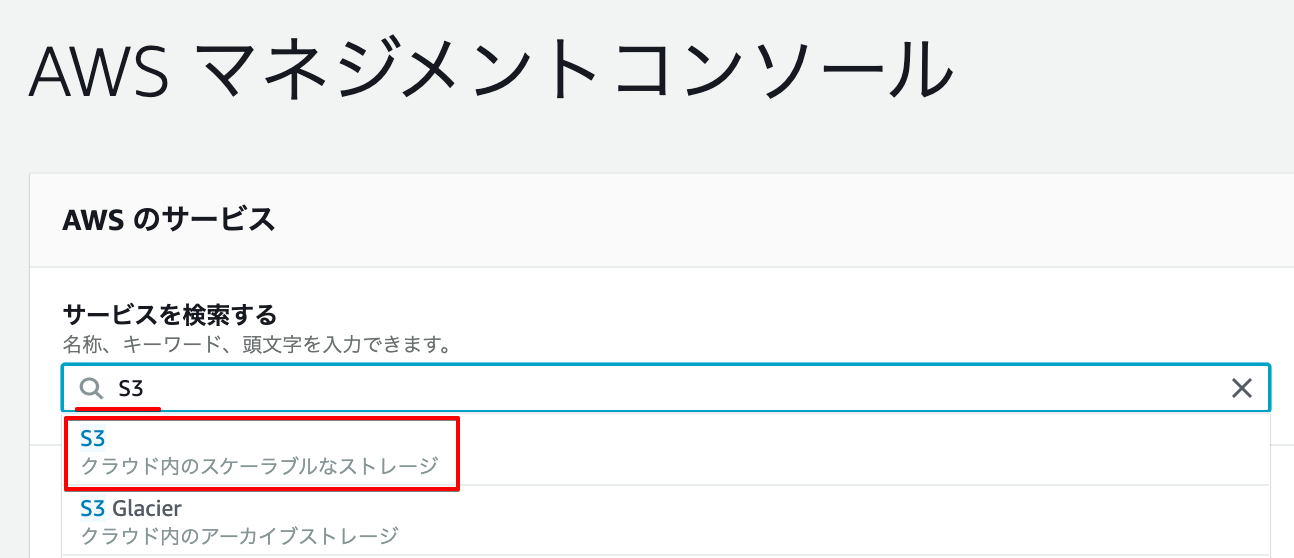

① AWSマネジメントコンソールにログインし、サービスの検索で「S3」と入力し、検索結果「S3」をクリックします。

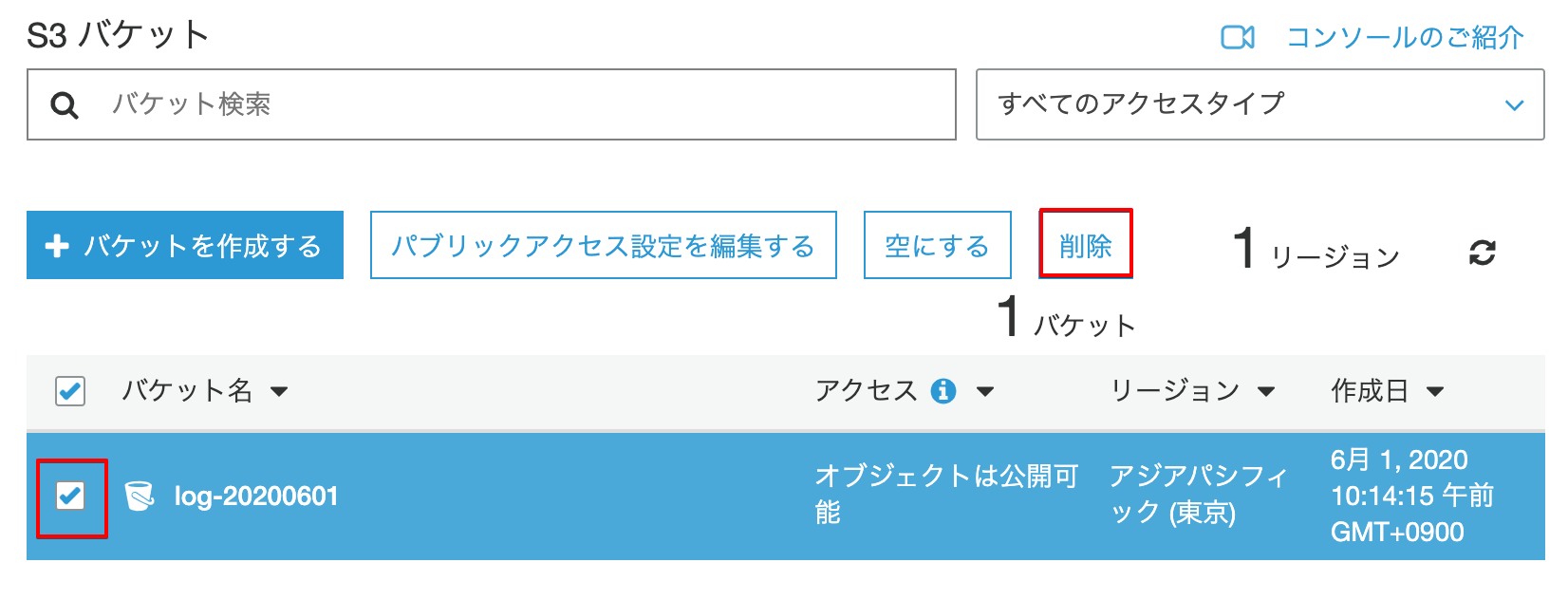

② log用のバケットを選択し「削除」をクリックします。

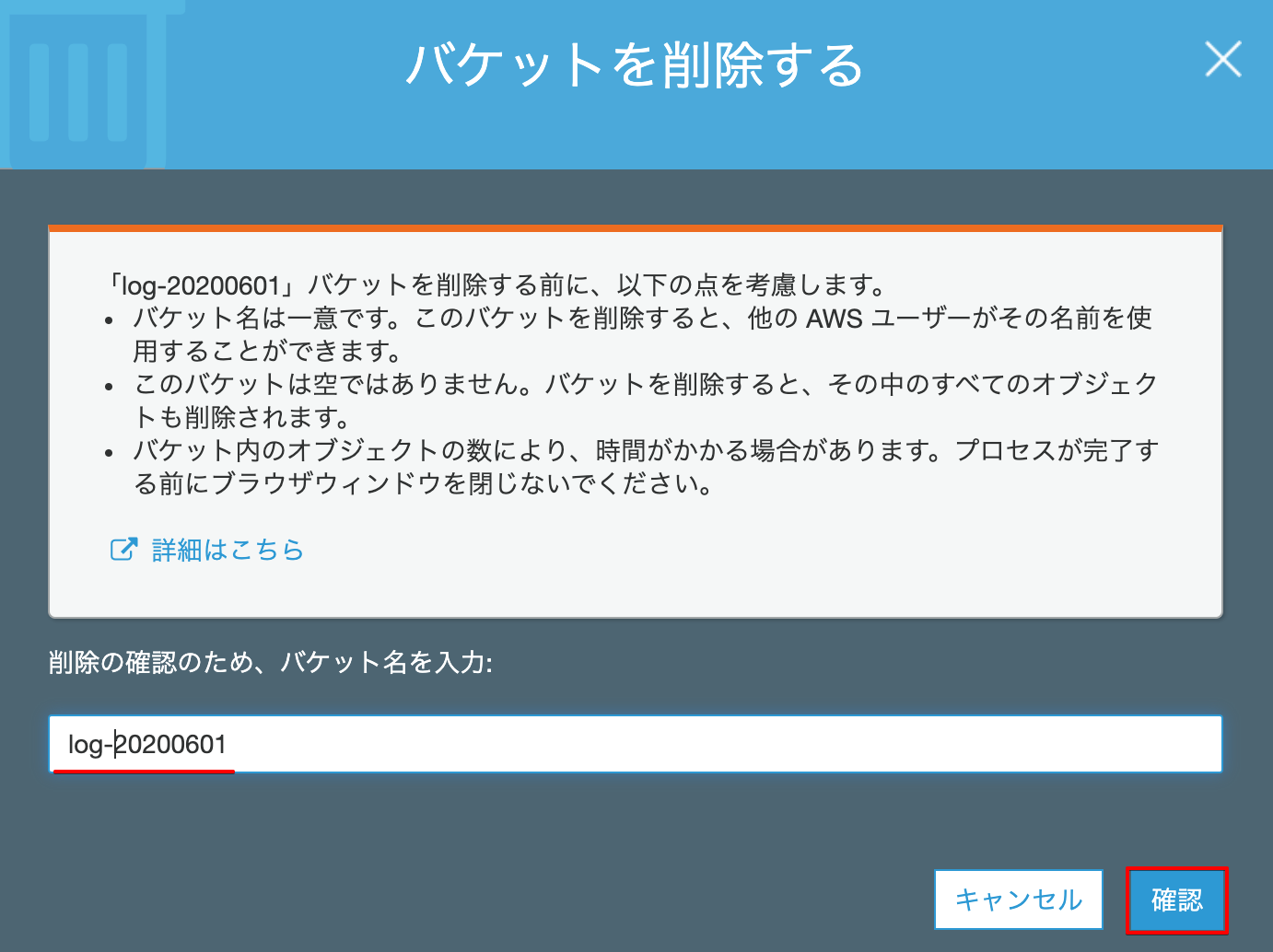

③ バケット名を入力し「確認」をクリックします。

4. AWSの請求レポートの有効化

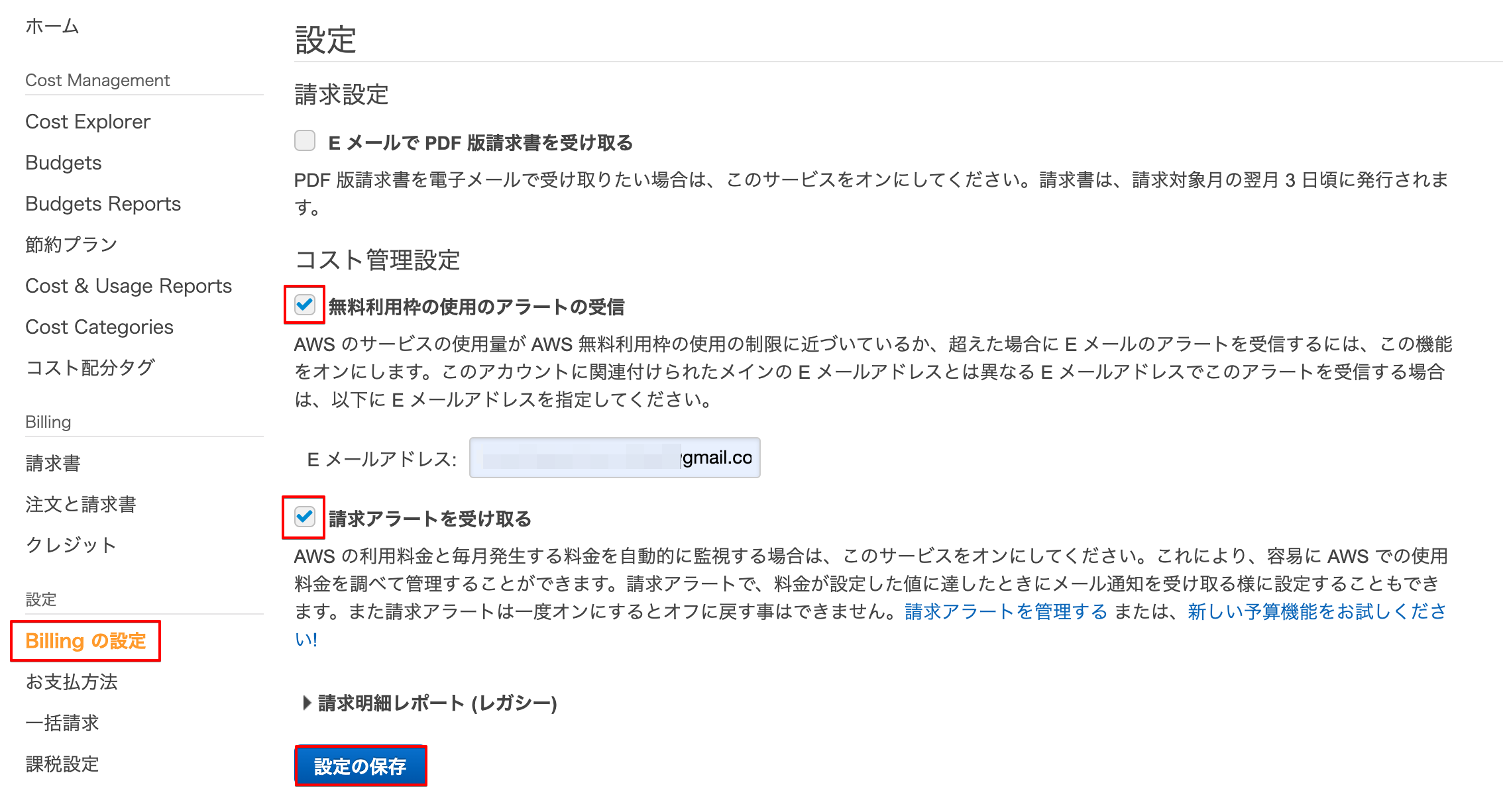

請求アラートの設定

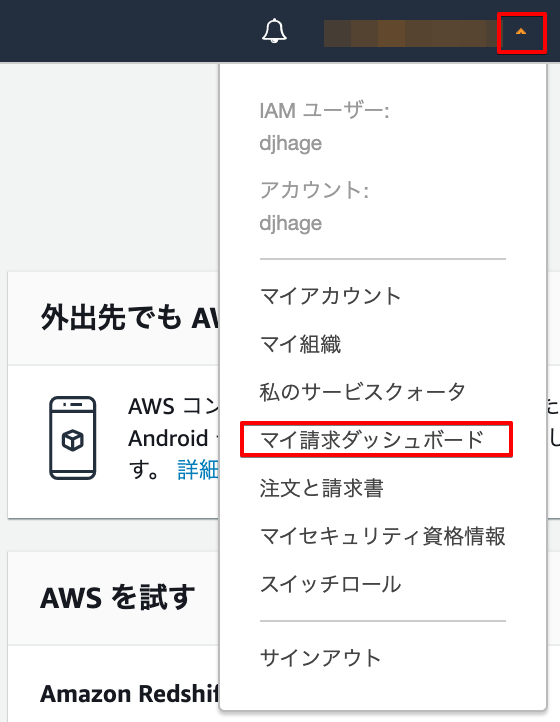

① AWSマネジメントコンソールを開き、上メニュー「アカウント名」→「マイ請求ダッシュボード」をクリックします。

② 左メニュー「Billingの設定」をクリックし「無料利用枠の使用のアラートの受信」にチェックを入れ、Eメールアドレスを入力します。「請求アラートを受け取る」にチェックを入れ「設定の保存」をクリックします。

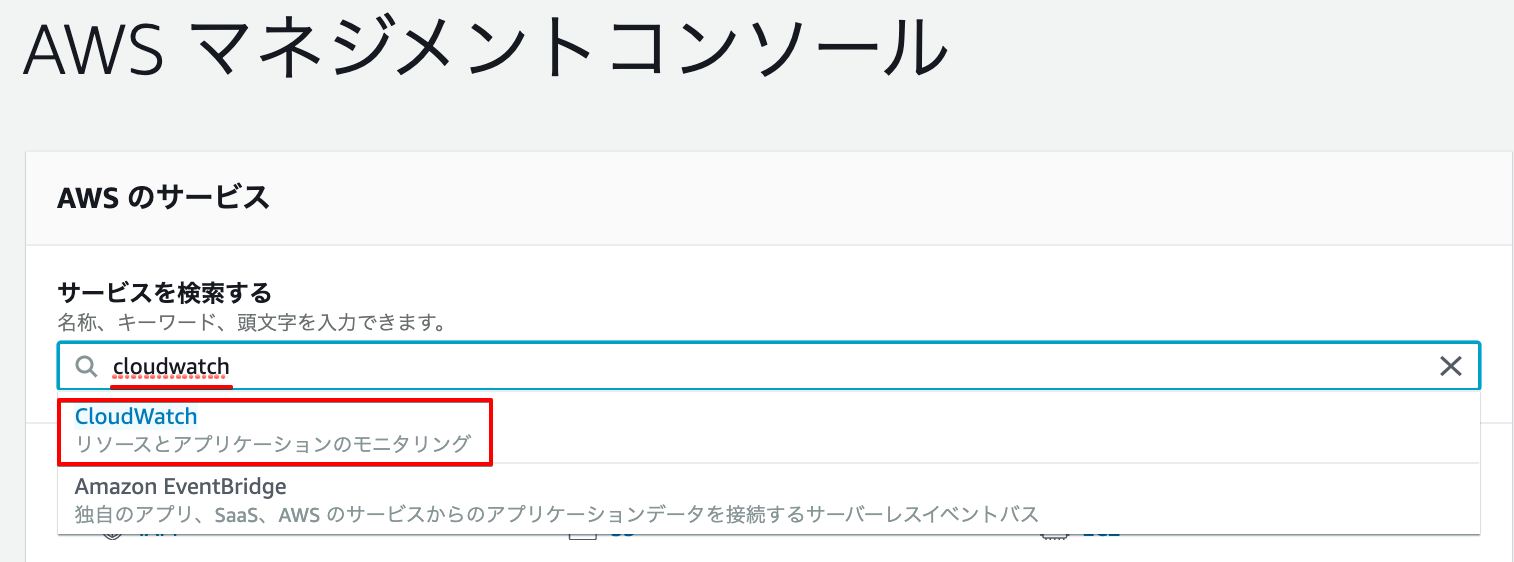

CloudWatchの設定

AWSの料金が一定額に達した時にアラートを出す設定をします。

① AWSマネジメントコンソールにログインし、サービスの検索で「cloudwatch」と入力し、検索結果「CloudWatch」をクリックします。

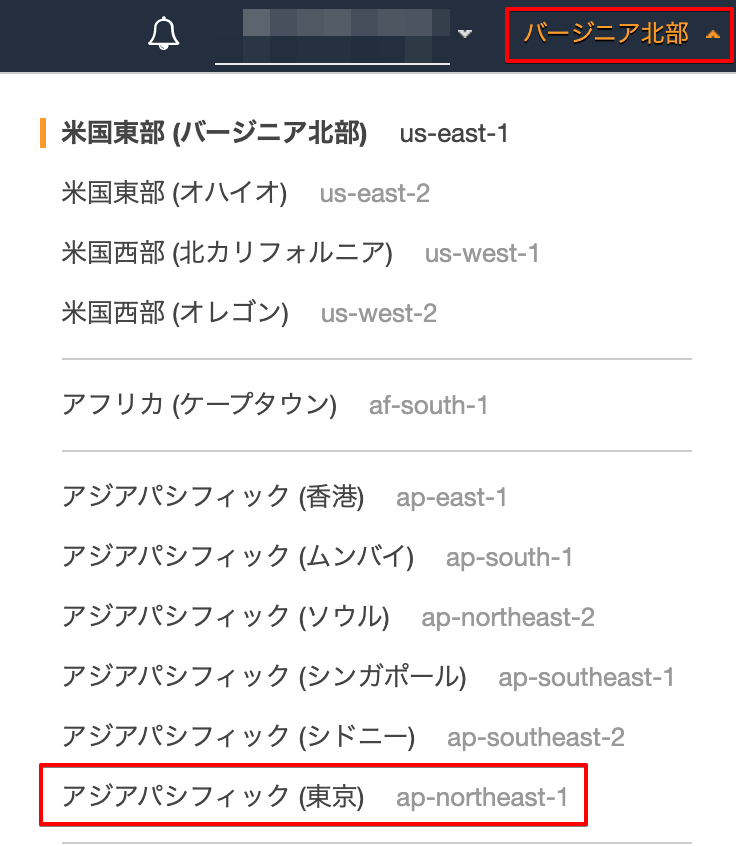

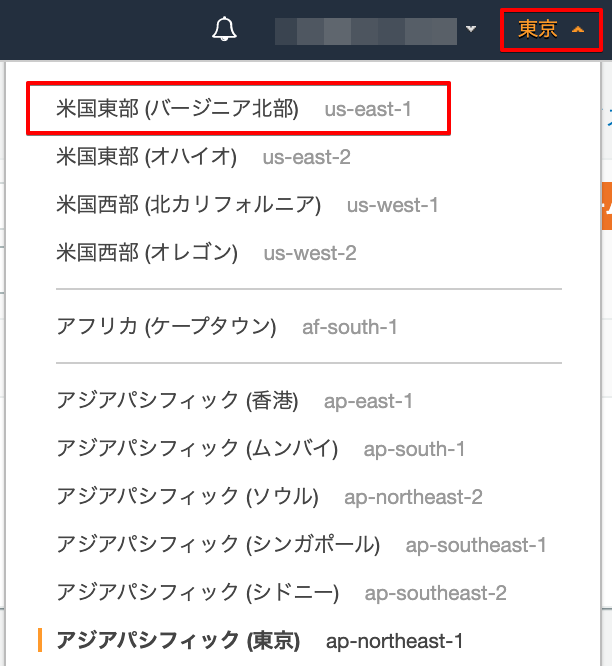

② 請求の設定は「バージニア北部」のリージョンのみ設定可能なので、リージョンの変更をします。

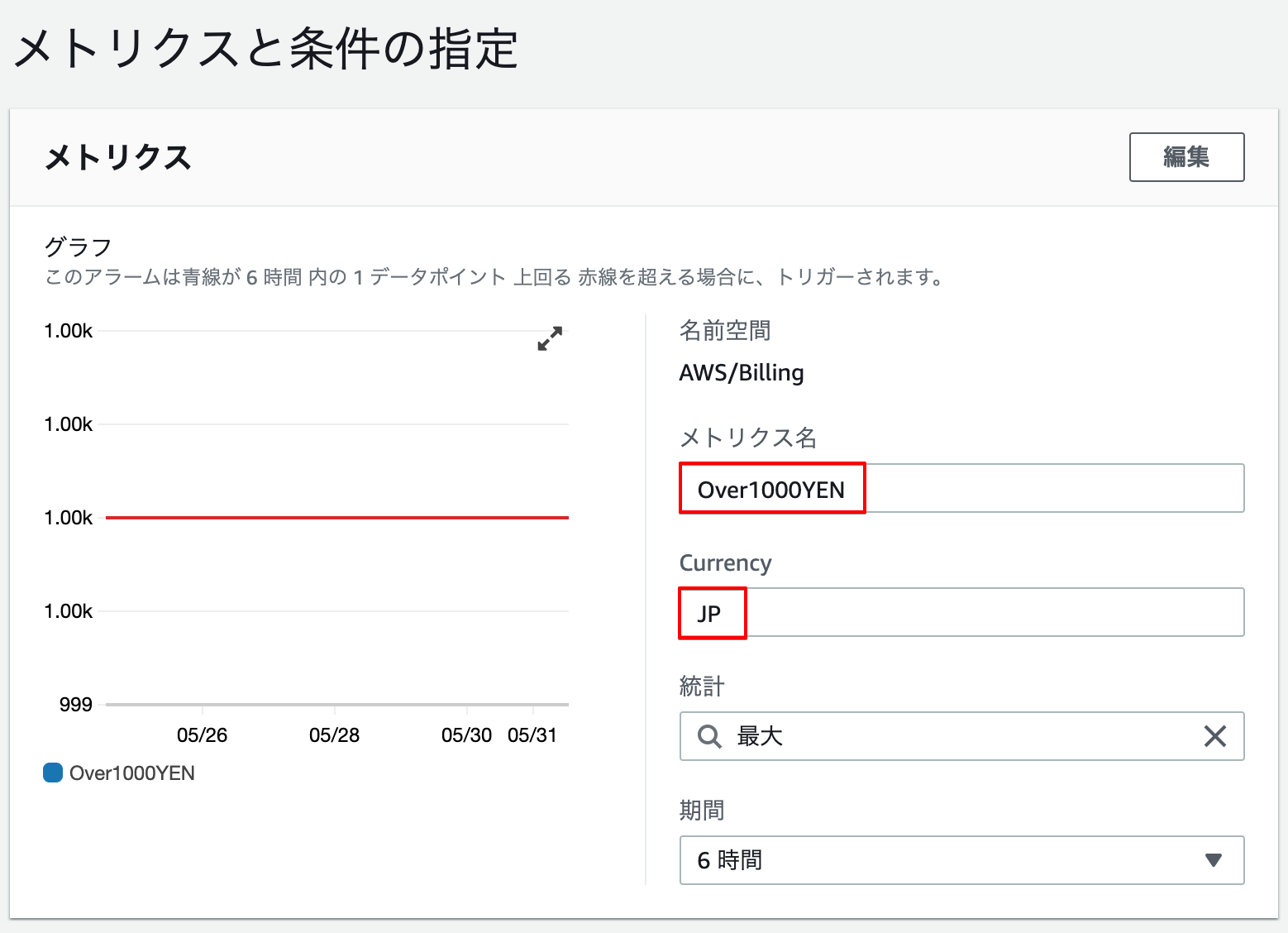

③ 左メニュー「請求」→「アラームの作成」をクリックします。

④ 請求が1,000円を超えた場合にアラートを出す設定例

「メトリクスと条件の指定」で「メトリクス名」(任意)、Currency「JP」(日本円)を入力します。

⑤ しきい値に「1000」と入力し「アラームの更新」をクリックします。

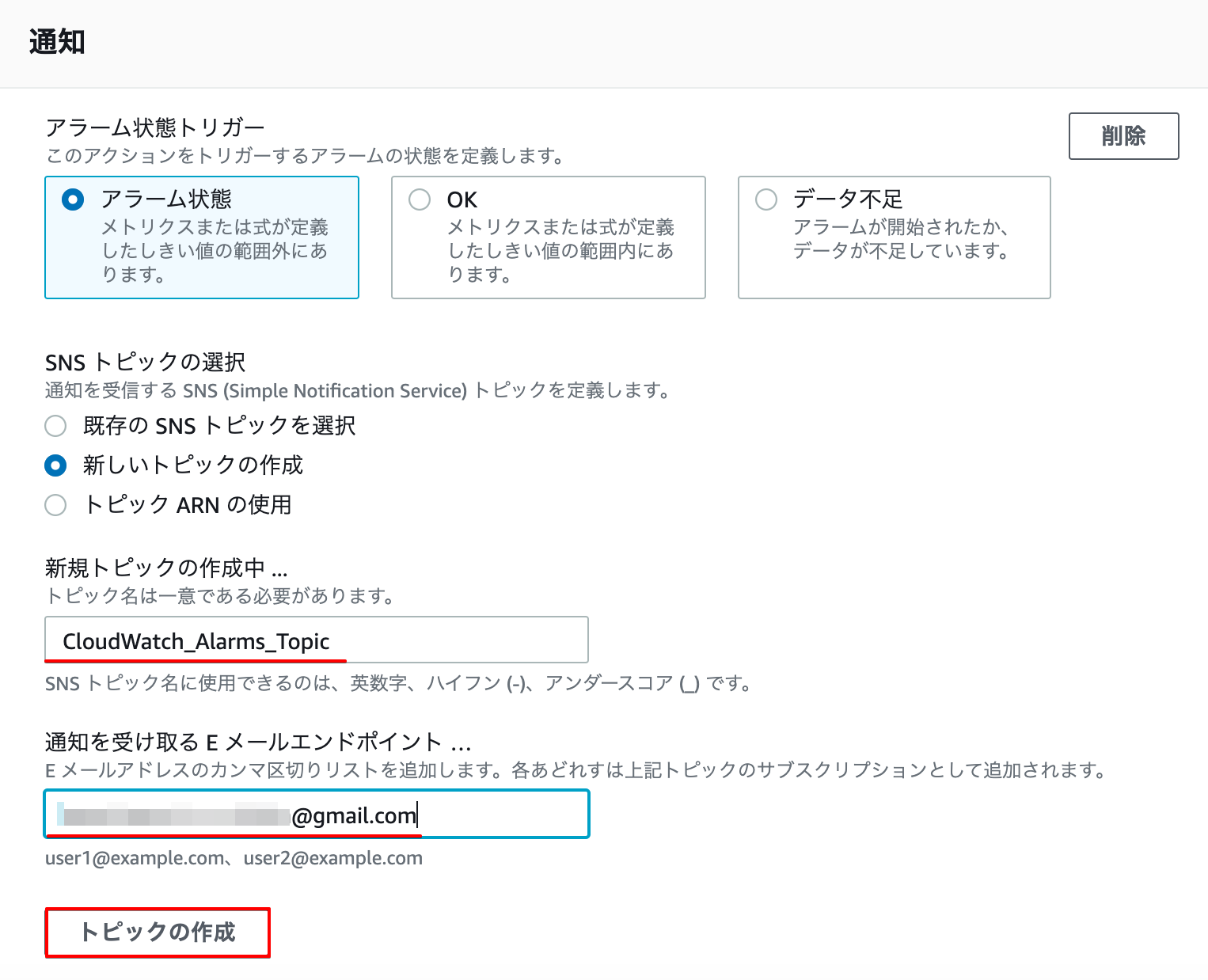

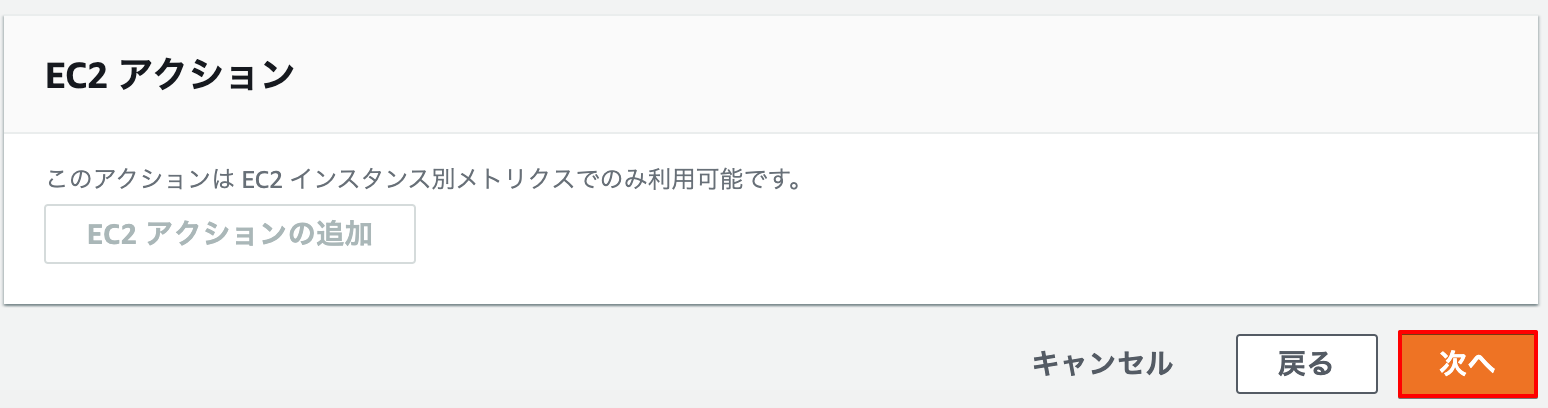

⑥ 「SNSトピックの選択」で「新しいトピックの作成」を選択し「任意のトピック名」を入力、Eメールアドレスを入力し「トピックの作成」をクリックします。一番下の「次へ」をクリックします。

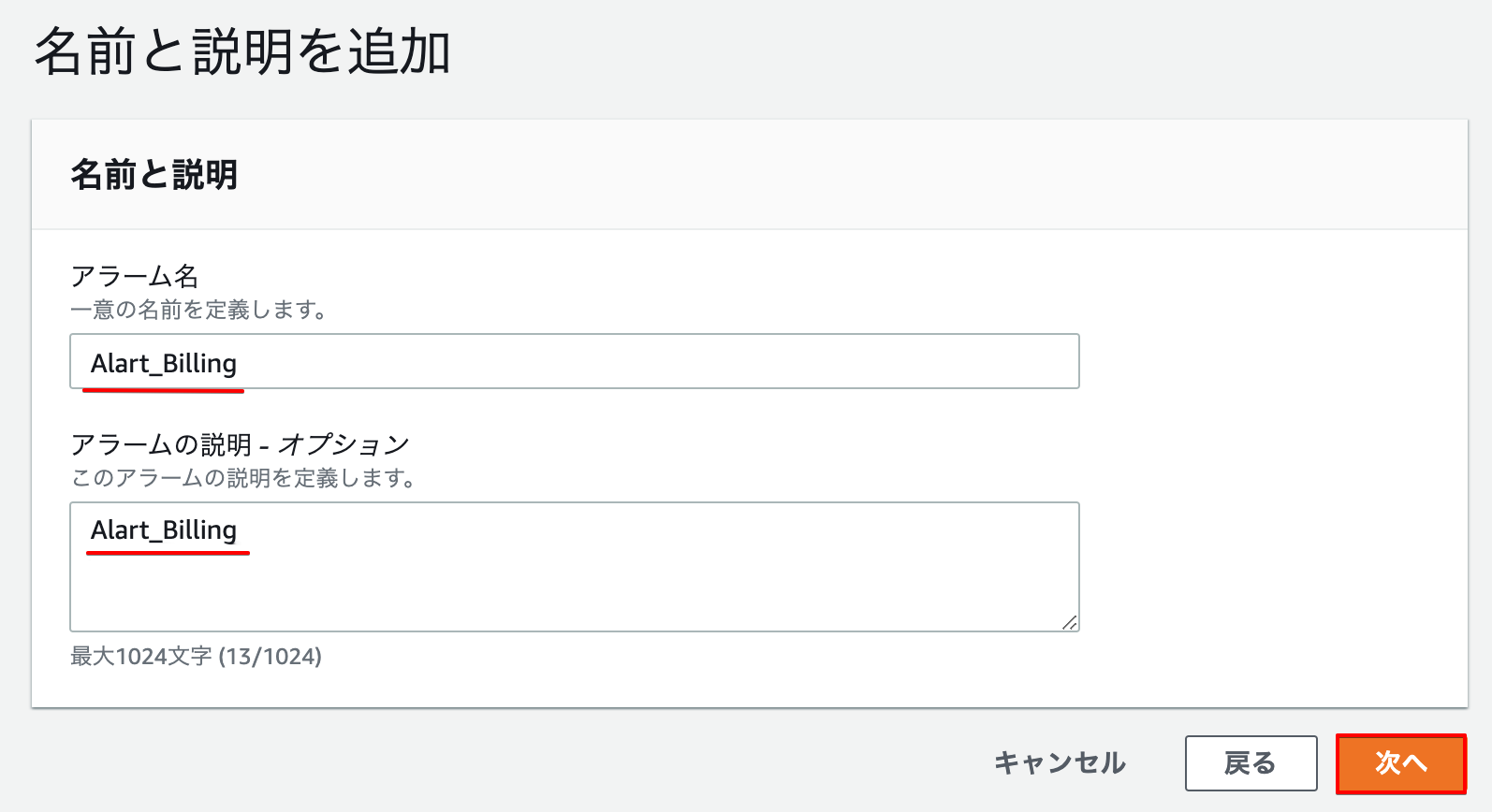

⑦ 「アラーム名」「アラームの説明」を入力し「次へ」をクリックします。

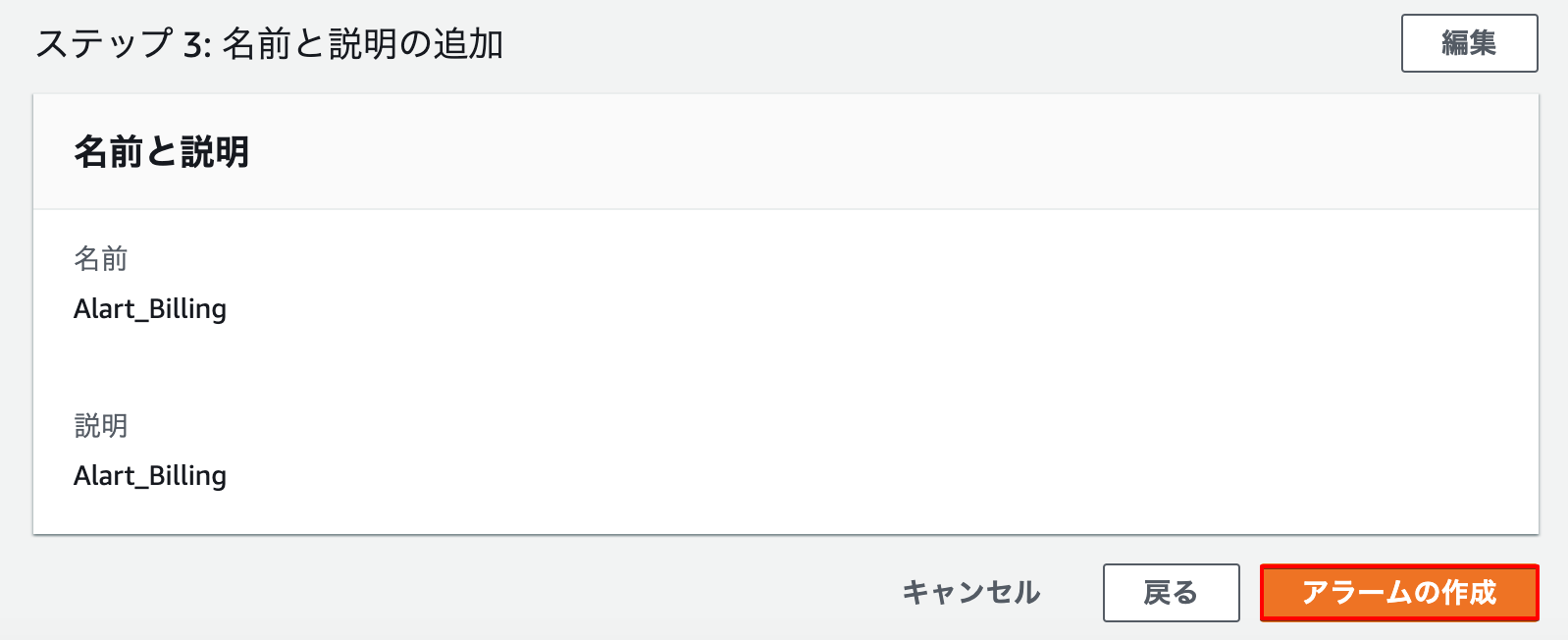

⑧ 「アラームの作成」をクリックします。

⑨ 作成が完了します。最後にリージョンを「東京」に戻します。