目次

前提条件

① AWSアカウントが作成済みである必要があります。

② 日本の電話番号を申請する場合は、AWSサポート経由で申し込む必要があります。

③ Microsoftアカウントを取得しており、Azure Portalの管理者としてログインできる環境がある必要があります。

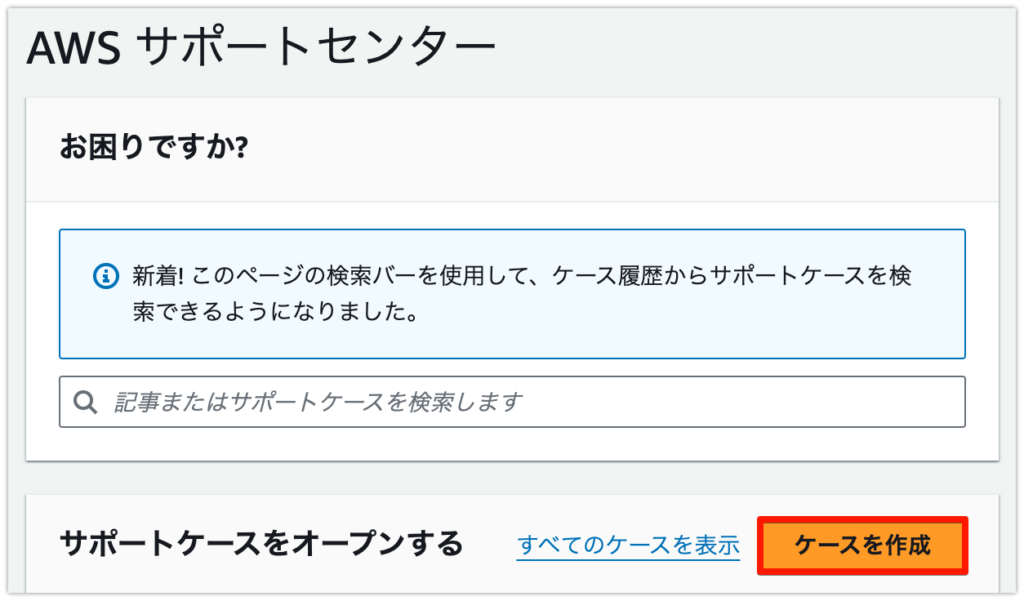

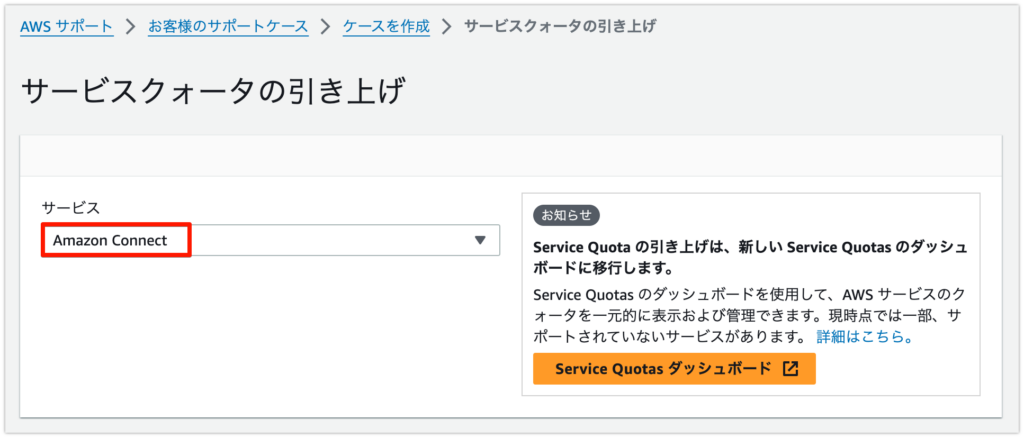

電話番号申請

「03-xxxx-xxxx」「0120-xxx-xxx」の電話番号取得するには以下の3点の準備が必要です。

① 代表者(AWSアカウント管理者等)の政府発効の有効な身分証明書

(マイナンバーカード、パスポート、運転免許書など)

② 住所の証明書類(企業の住所証明書類)

以下のいずれかの書類で、住所が記載されている必要があります。

・公共料金の請求書(すべて過去6ヶ月間に発効されたもの)

・前年までの企業登録証明書(登記事項証明書など)

・前年までの国税または地方税に関する証明書(納税証明書)

・前年までの社会保険料の領収書

※03を利用する場合は東京都の住所記載がある証明書類が必要となります。

③ 代表者(AWSアカウント管理者等)と当該企業の関連を証明できる書類(名刺・社員証のコピーなど)

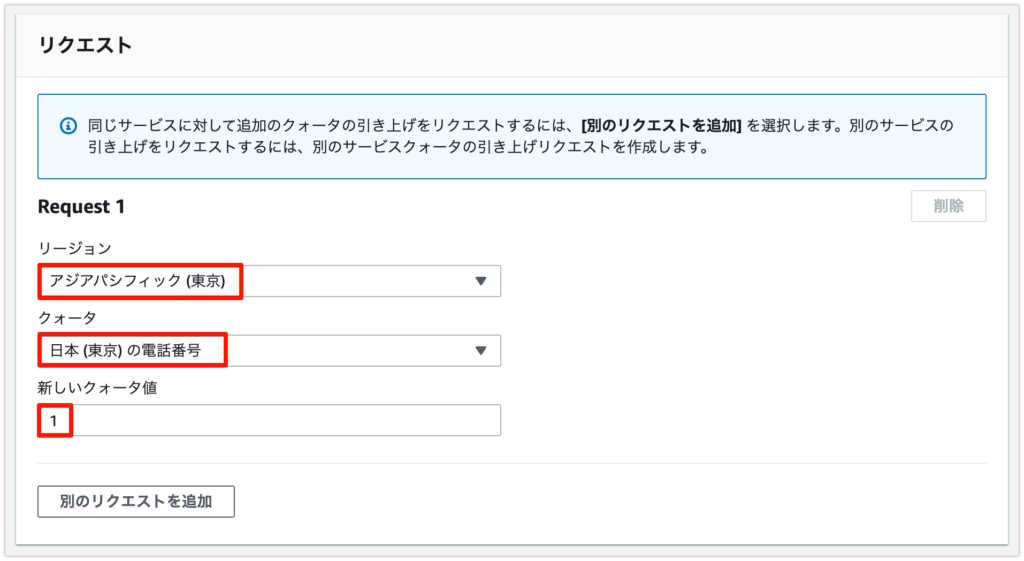

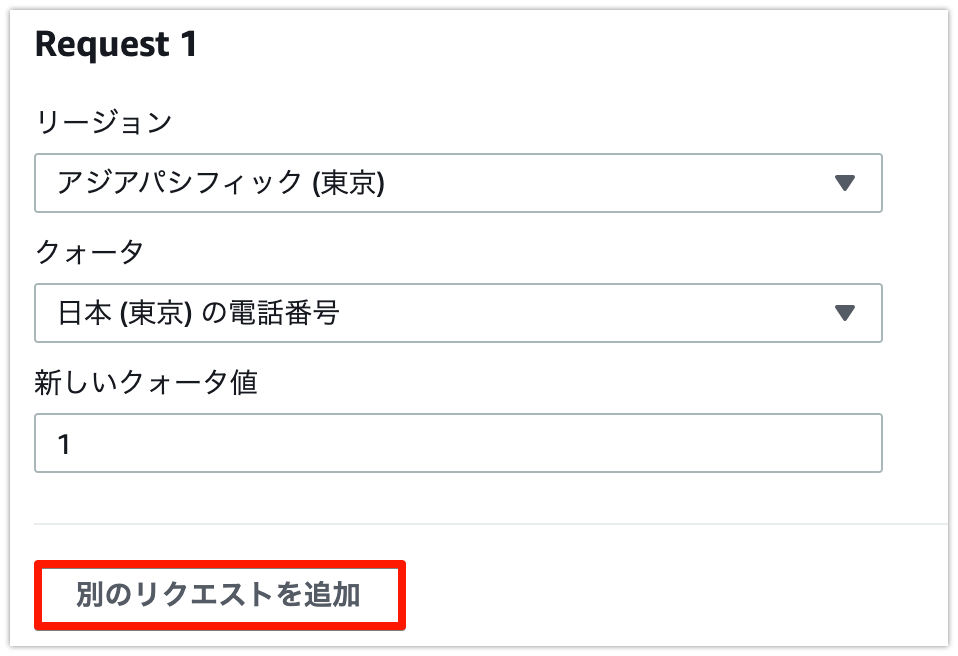

| リージョン | アジアパシフィック(東京) |

| クォータ | 日本(東京)の電話番号 |

| 新しいクォータ値 | 1 |

電話回線申請時に紐づく着信数は1回線に1コールのみのため、複数コールを受信したい場合は以下の申請も追加で実施する

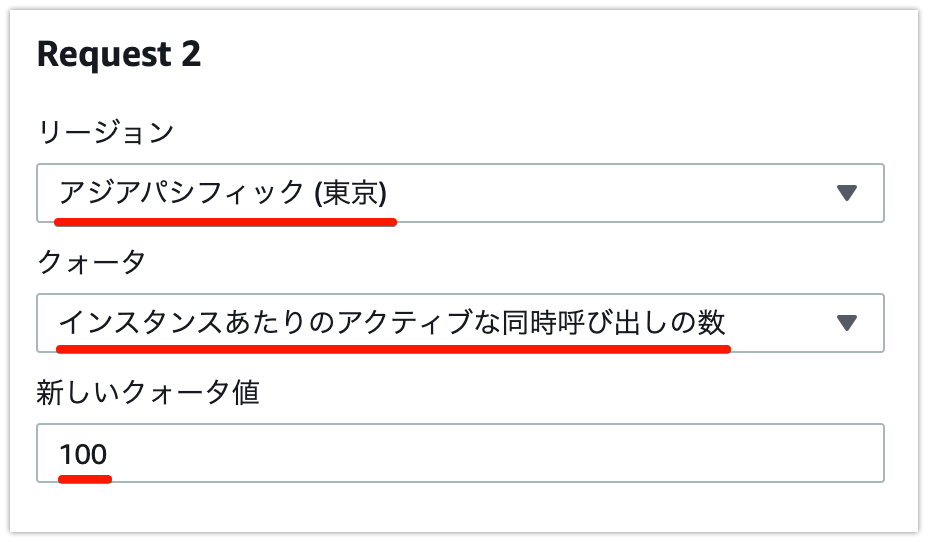

① 「別のリクエストを追加」をクリックします。

② リージョン「アジアパシフィック(東京)」、クォータ「インスタンスあたりのアクティブな同時呼び出し数」、新しいクォータ値「呼び出しMAX数」を指定します。

Amazon Connectインスタンス作成

① AWSマネジメントコンソールにログインします。

② AWS検索ボックスから「Amazon Connect」を検索し、ページにアクセスします。

③ 左メニュー「インスタンス」→「インスタンスを追加する」をクリックします。

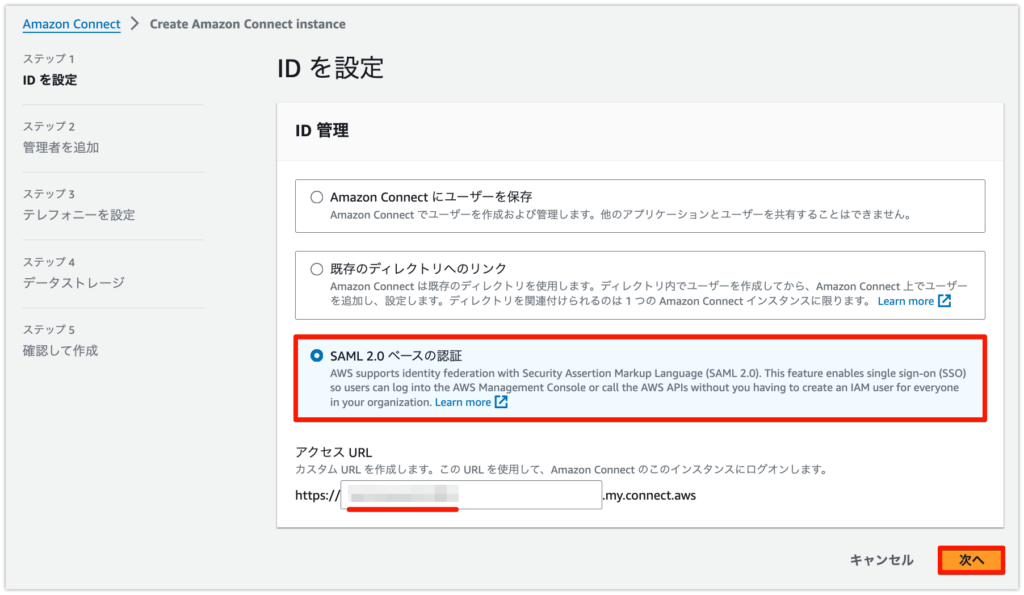

④ 「SAML2.0ベースの認証」を選択し、一意の「アクセスURL」を入力し「次へ」をクリックします。

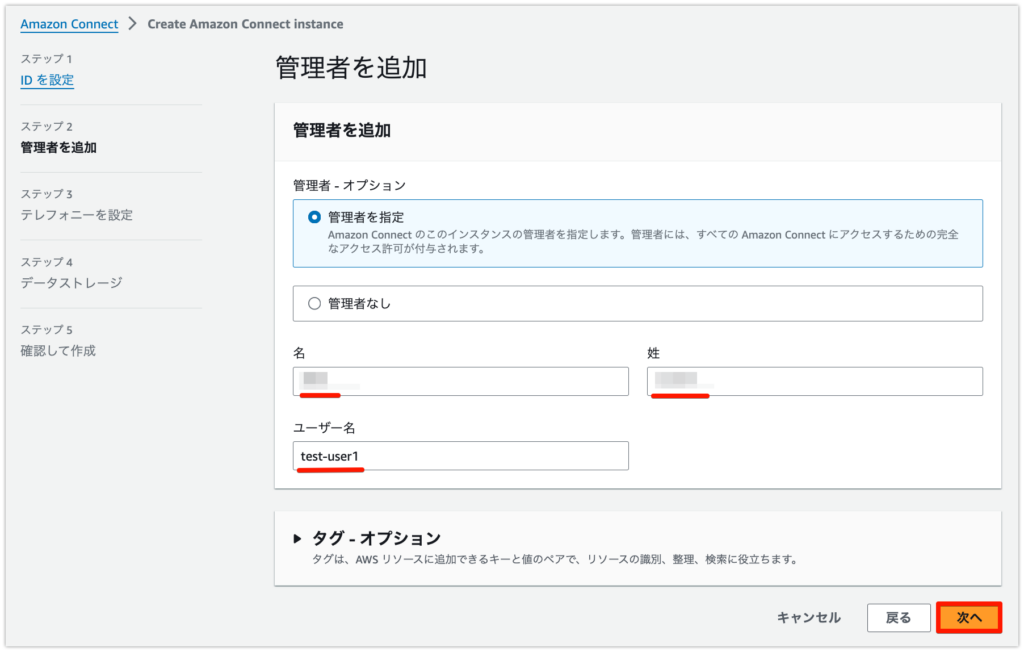

⑤ 任意の「名」「姓」「ユーザー名」を入力し「次へ」をクリックします。

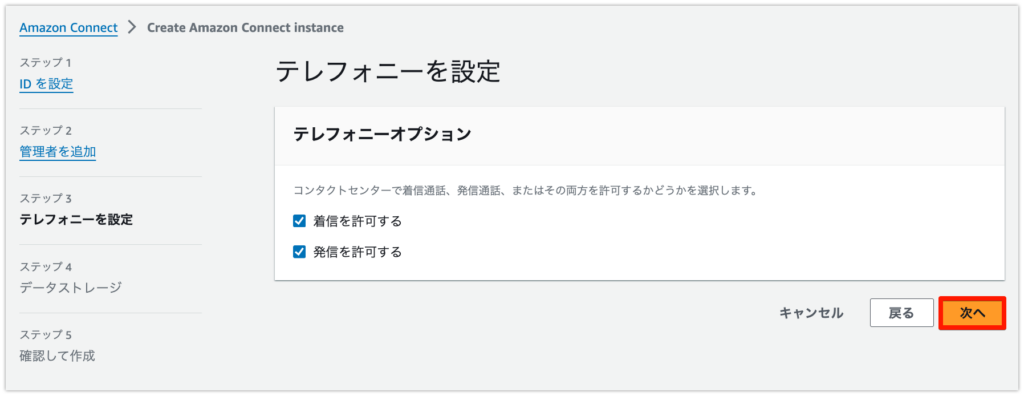

⑥ 着信、発信を実施する場合はそのまま「次へ」をクリックします。

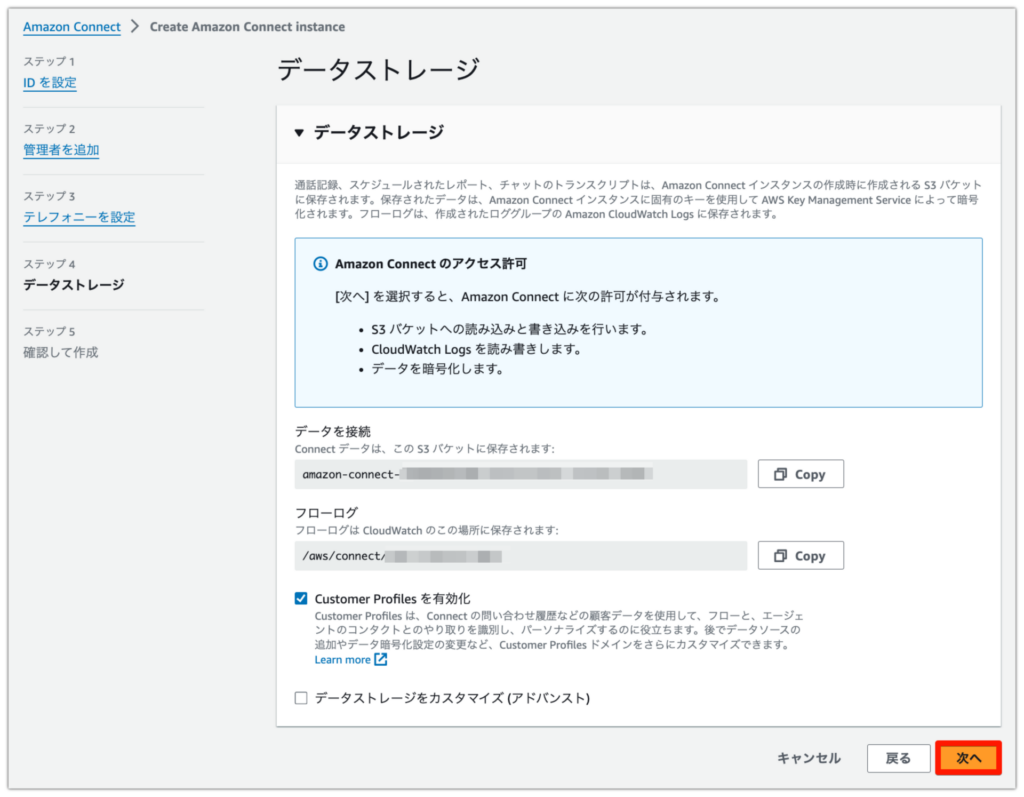

⑦ 「次へ」をクリックします。

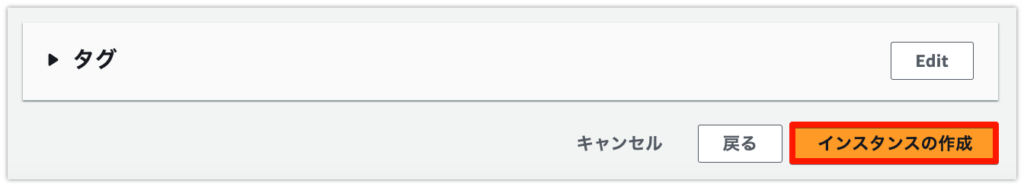

⑧ 確認画面が表示されるので、一番下の「インスタンスの作成」をクリックします。

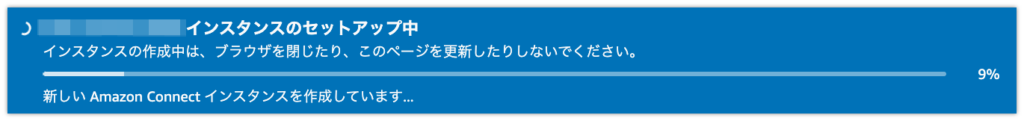

⑨ Amazon Connectインスタンスの作成が開始されます。

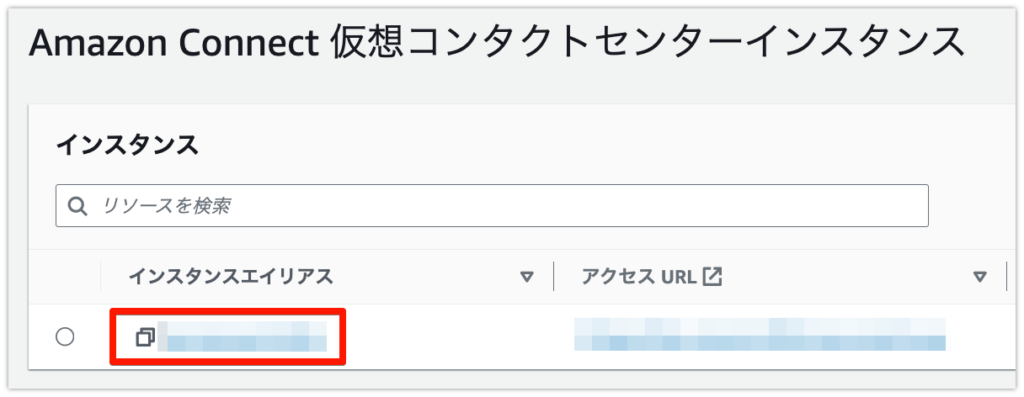

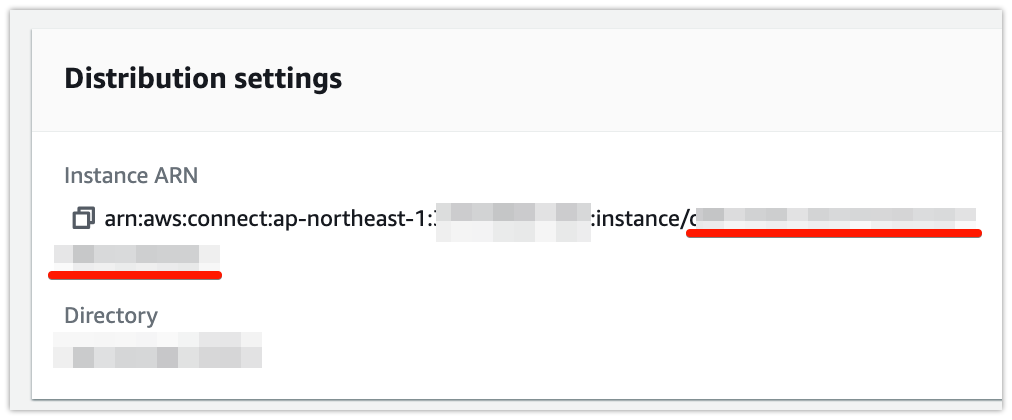

⑩ インスタンスエイリアスのリンクをクリックします。

⑪ Distribution settingsの「instance/」以降の文字列「インスタンスID」をコピーしておきます。

SAMLの設定

Microsoft Entra IDの登録1

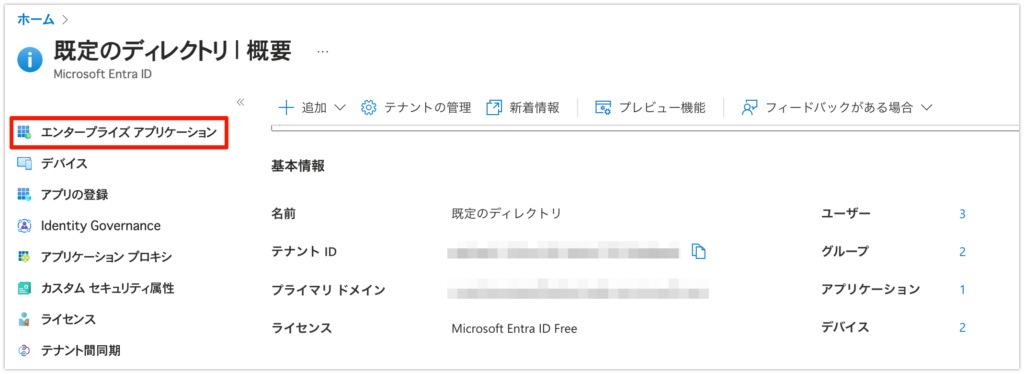

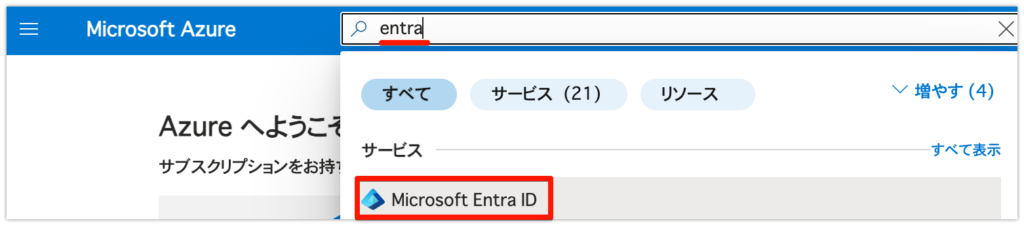

① Azure Portalにログインします。

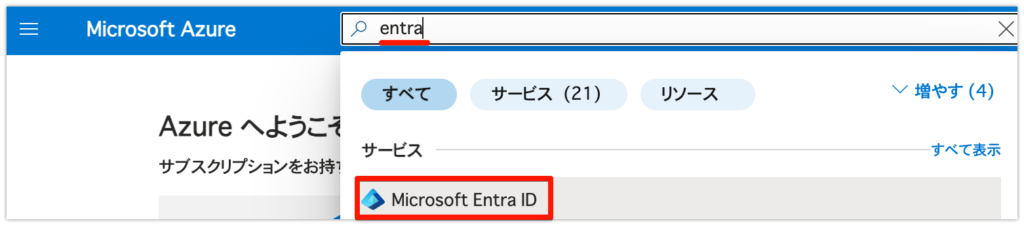

② 検索ボックスで「Microsoft Entra ID」を検索し選択します。

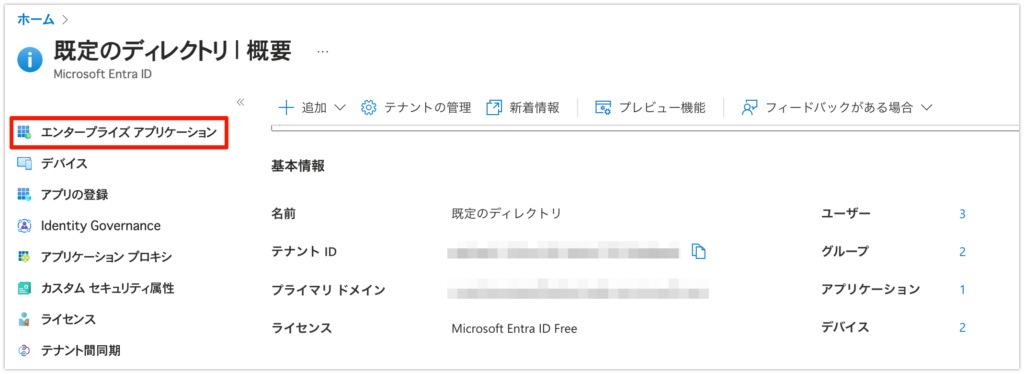

③ 左メニュー「エンタープライズアプリケーション」をクリックします。

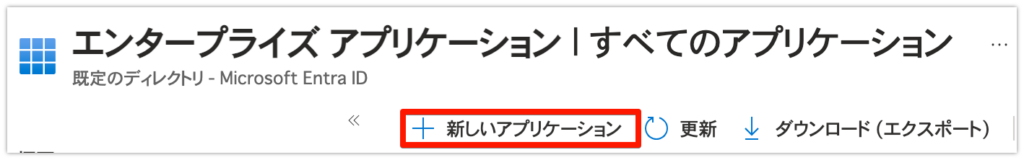

④ 「+新しいアプリケーション」をクリックします。

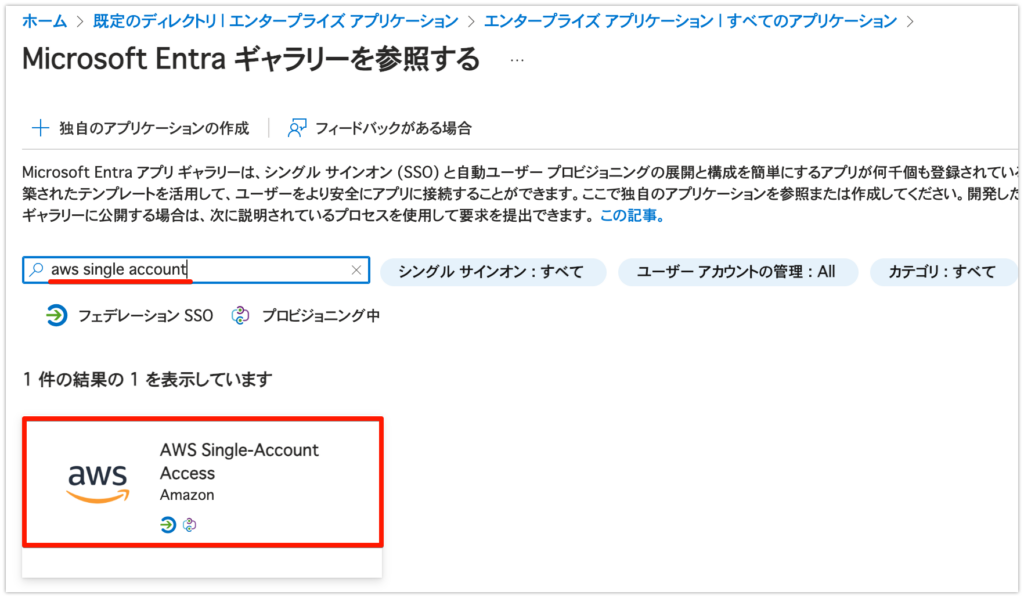

⑤ 検索ボックスに「aws single account」と入力し「AWS Single-Account Access」をクリックします。

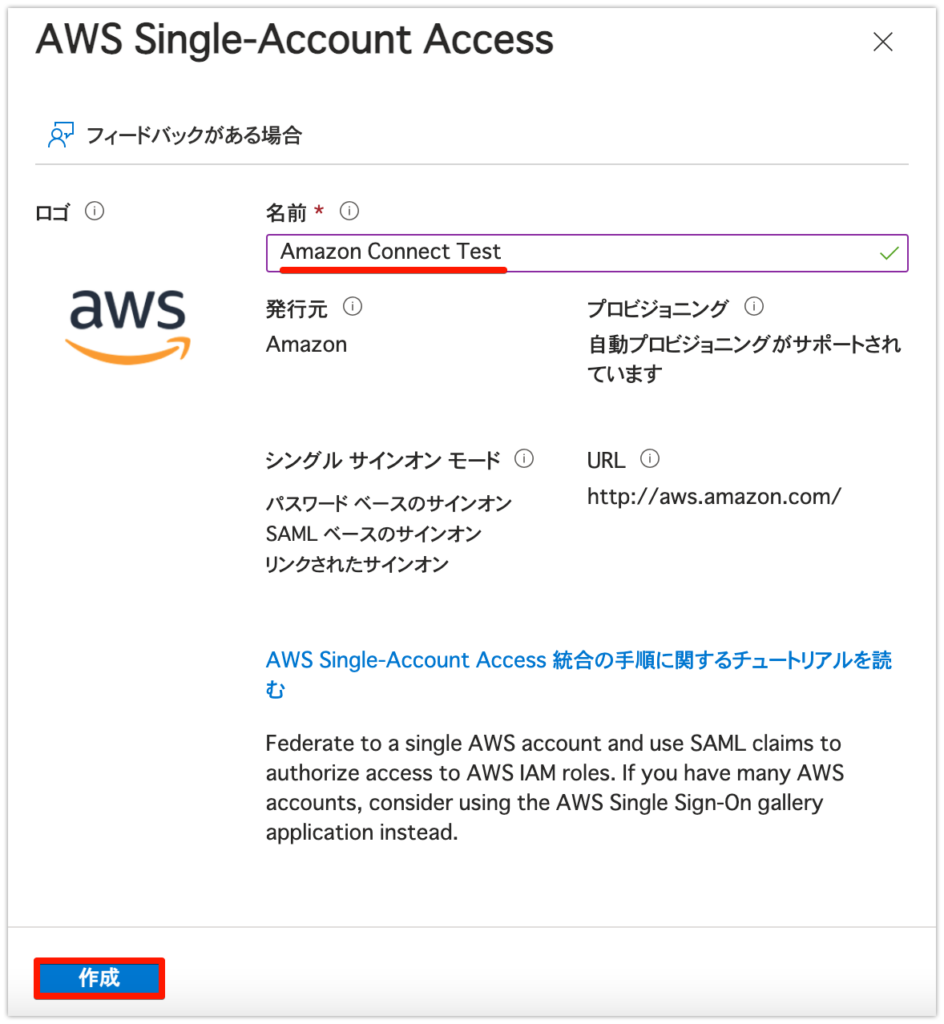

⑥ 任意の名前を入力し「作成」をクリックします。

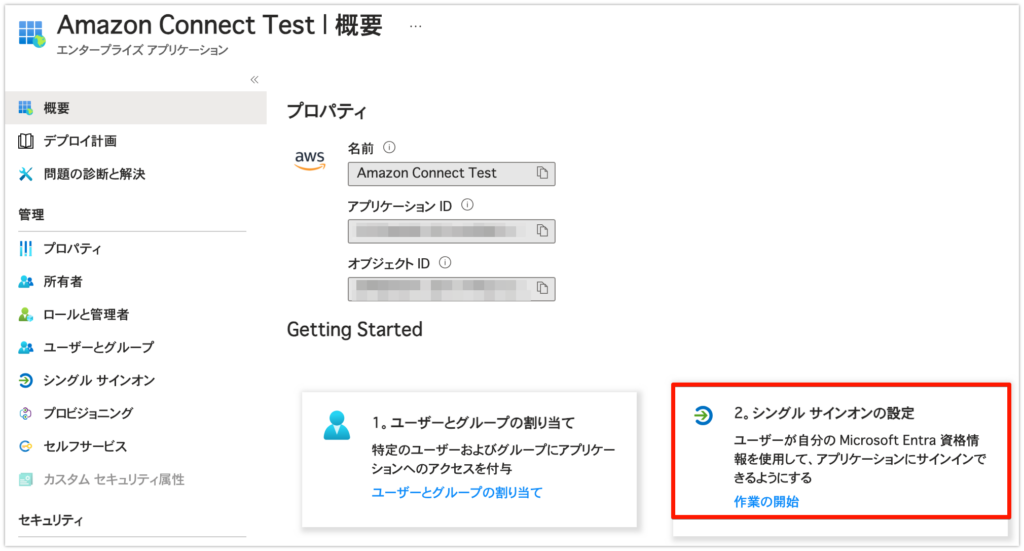

⑦ 「2.シングルサインオンの設定」をクリックします。

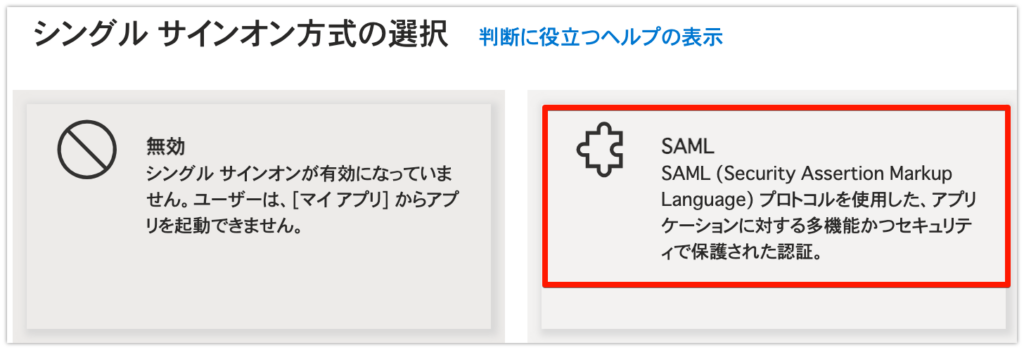

⑧ 「SAML」を選択します。

⑨ シングルサインオン設定の保存が表示されるので「はい」をクリックします。

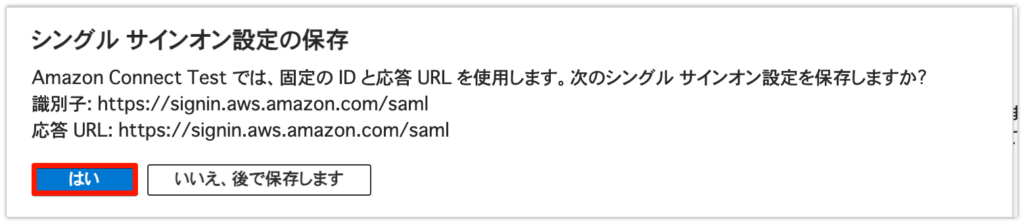

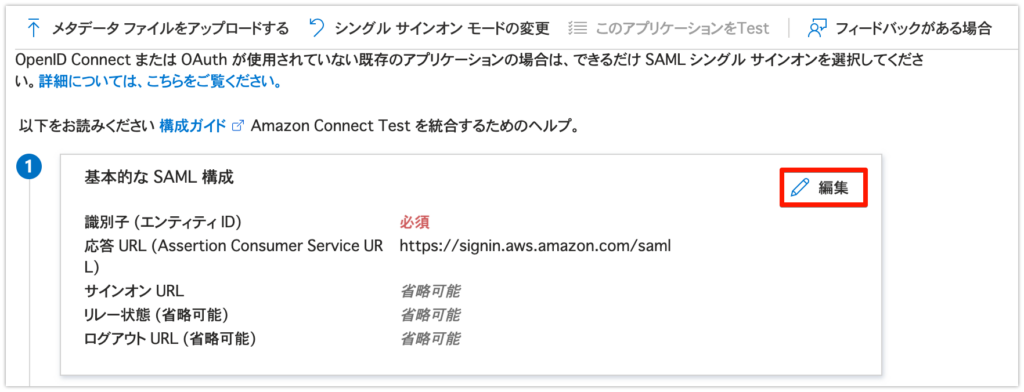

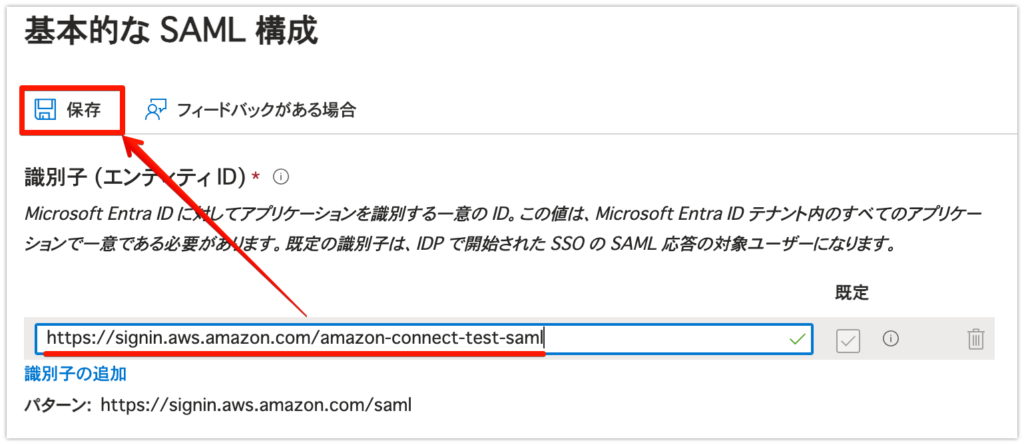

⑩ 基本的なSAML構成の「編集」をクリックします。

⑪ 任意の識別子を入力し「保存」をクリックします。

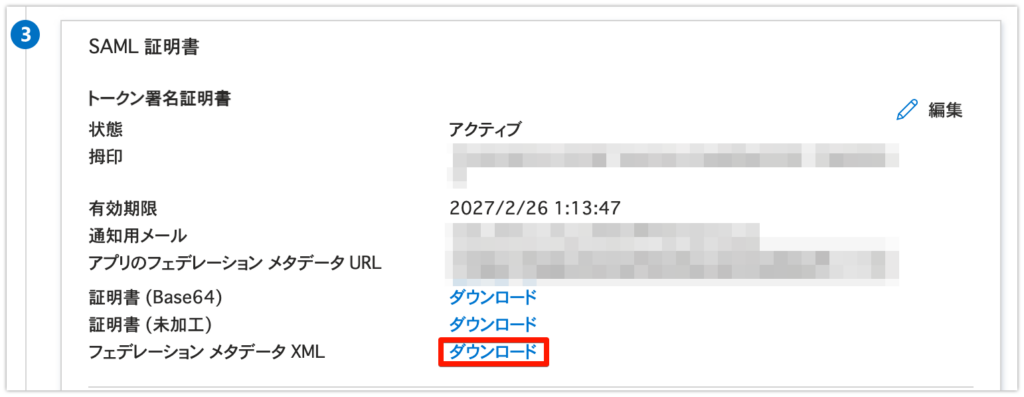

⑫ SAML証明書のフェデレーションメタデータXMLの「ダウンロード」をクリックします。

IAMの設定

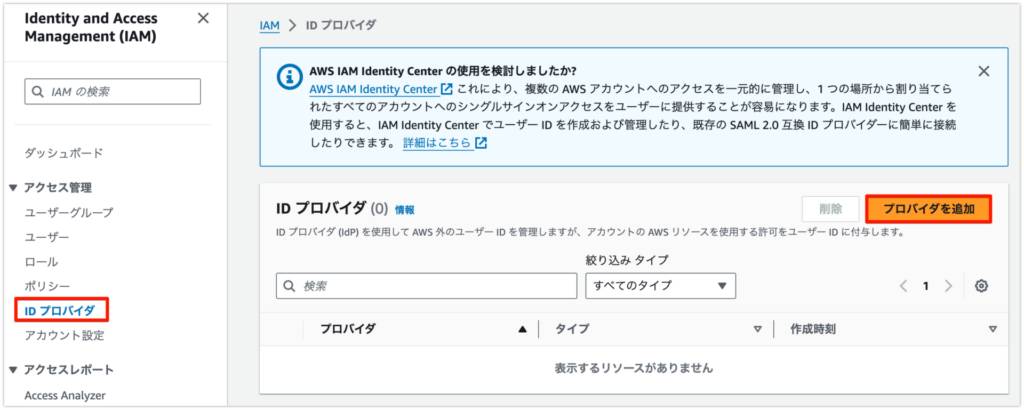

① AWSマネジメントコンソールから「IAM」にアクセスします。

② 左メニュー「IDプロバイダ」→「プロバイダを追加」をクリックします。

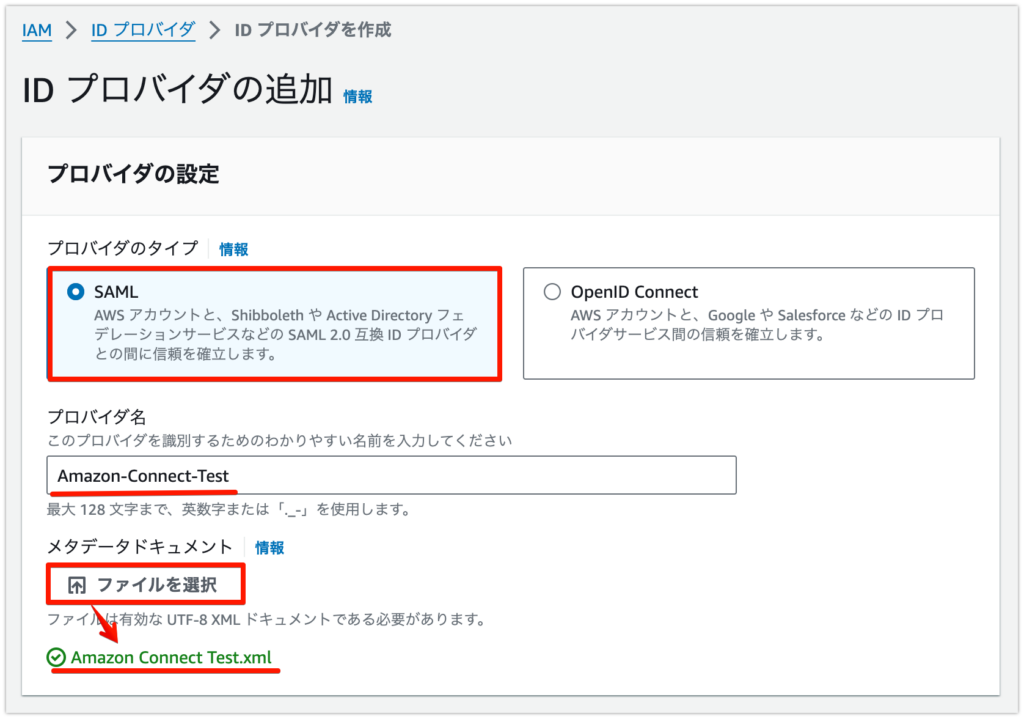

③ 以下を入力、選択します。

| プロバイダのタイプ | SAML |

| プロバイダ名 | 任意の名前 |

| メタデータドキュメント | Microsoft Entra IDでダウンロードしたxmlファイル |

④ 「プロバイダの追加」をクリック

![]()

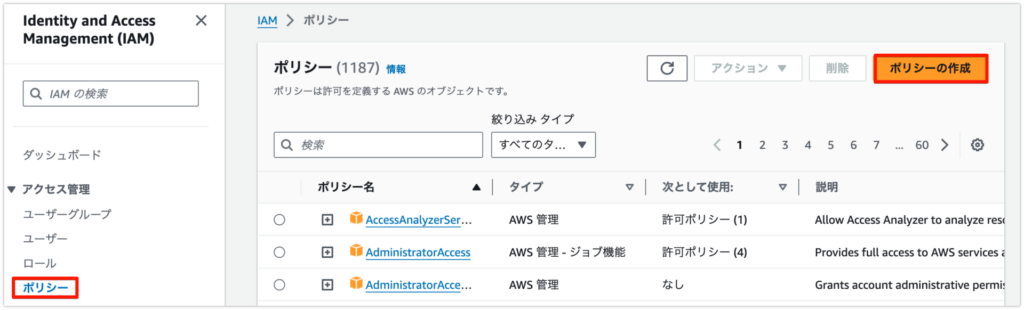

IAMポリシーの設定

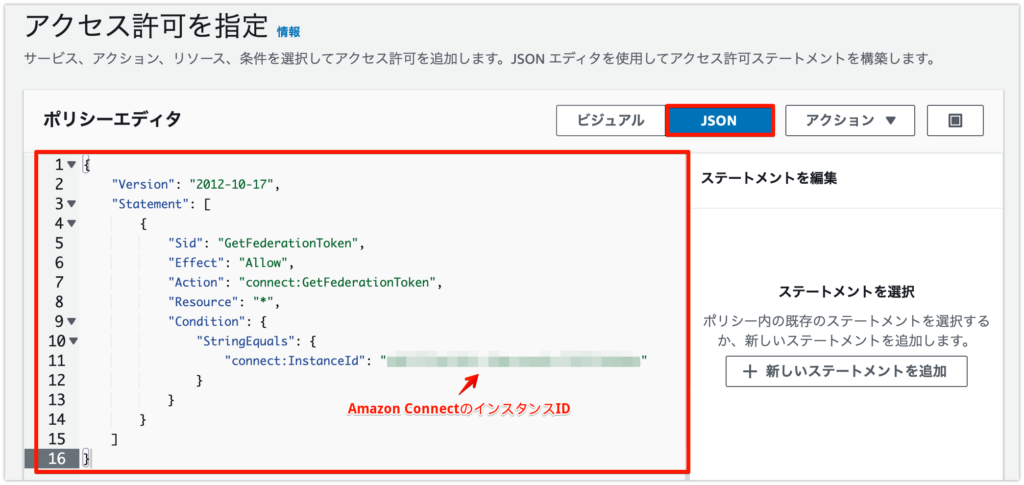

① 左メニュー「ポリシー」→「ポリシーの作成」をクリックします。

② ポリシーエディタ「JSON」を選択し、以下のJSONを入力します。

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "GetFederationToken",

"Effect": "Allow",

"Action": "connect:GetFederationToken",

"Resource": "*",

"Condition": {

"StringEquals": {

"connect:InstanceId": "dfb7737b-267c-47ab-acd1-ff57227e6c8a"

}

}

}

]

}

③ 「次へ」をクリックします。

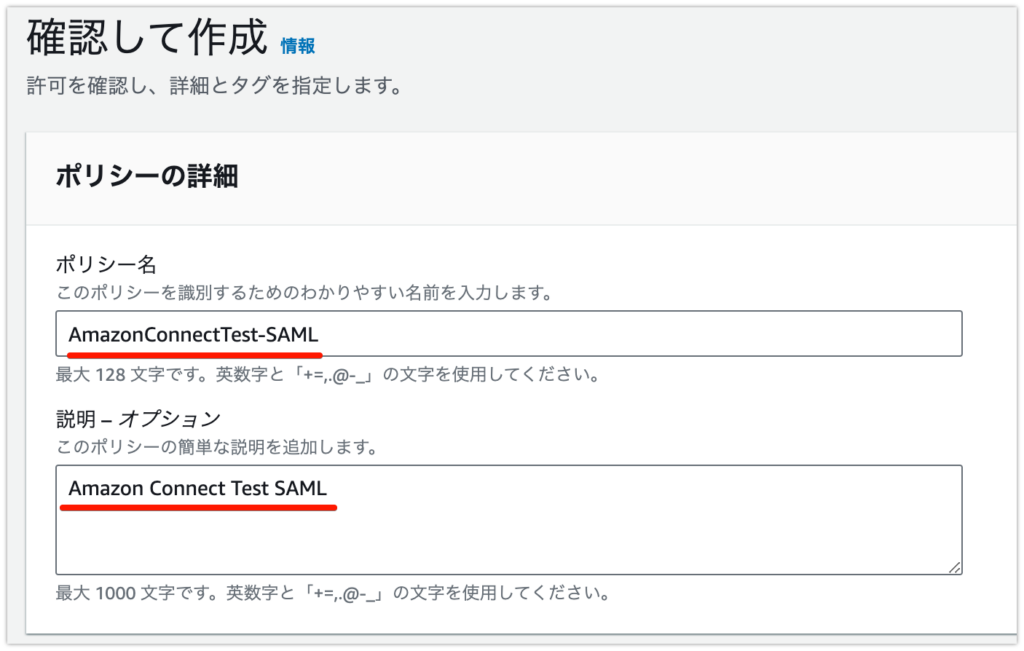

![]()

④ 任意の「ポリシー名」「説明」を入力します。

⑤ 「ポリシーの作成」をクリックします。

![]()

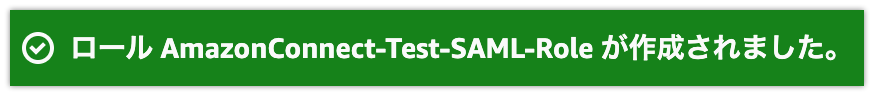

IAMロールの作成

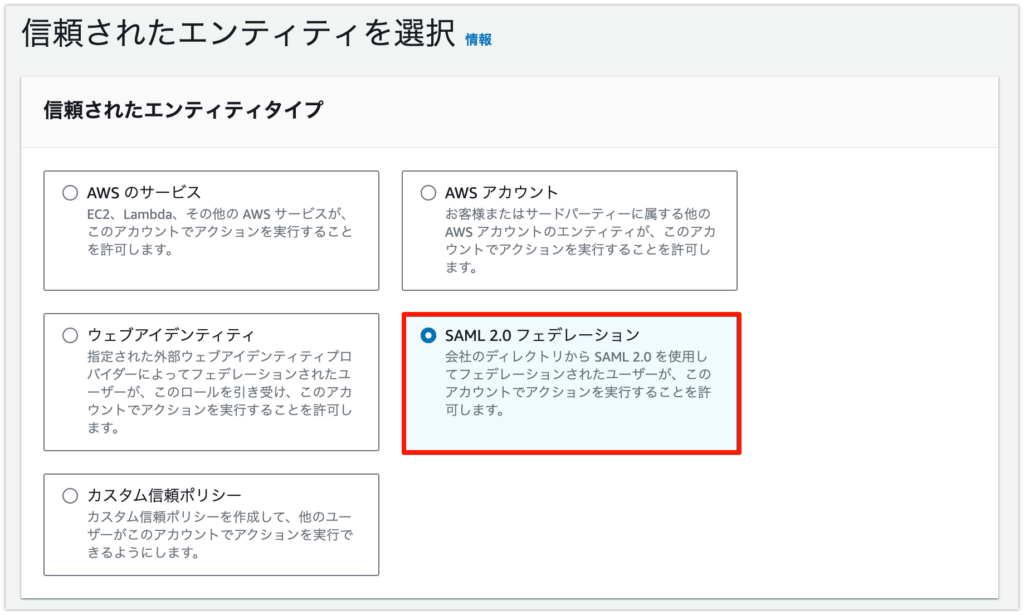

① 左メニュー「ロール」→「ロールを作成」をクリックします。

② 「SAML2.0フェデレーション」を選択します。

③ 以下を入力、選択し「次へ」をクリックします。

| SAML2.0ベースのプロバイダー | 作成済みのプロバイダーを選択 |

| 許可されるアクセス | プログラムとAWSマネジメントコンソールへのアクセスを許可する |

④ 許可ポリシーを「作成済みのポリシー」を選択し「次へ」をクリックします。

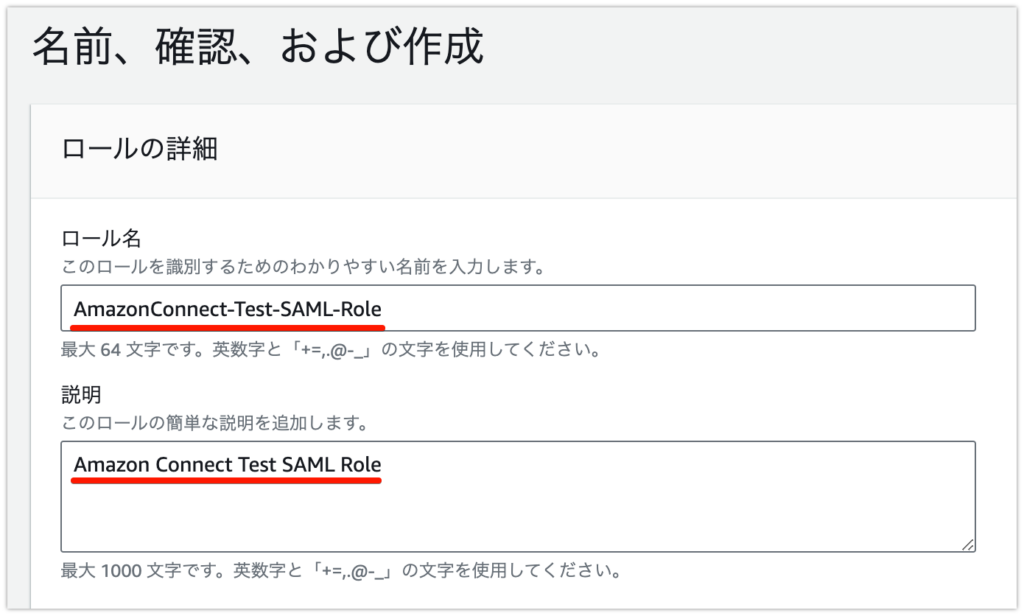

⑤ 任意の「ロール名」「説明」を入力します。

⑥ 「ロールを作成」をクリックします。

⑦ ロールが作成されます。

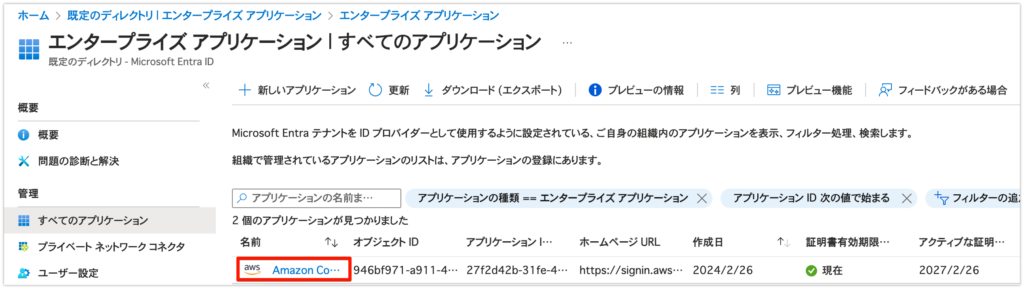

Microsoft Entra IDの登録2

① Azure Portalにログインします。

② 検索ボックスで「Microsoft Entra ID」を検索し選択します。

③ 左メニュー「エンタープライズアプリケーション」をクリックします。

④ 作成済みの「Amazon Connectのアプリケーション」をクリック

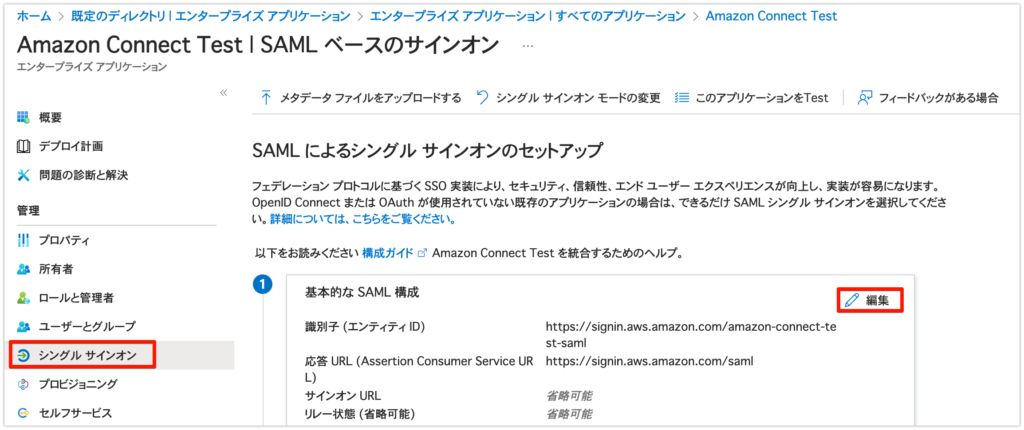

⑤ 左メニュー「シングルサインオン」→ 基本的なSAML構成の「編集」をクリック

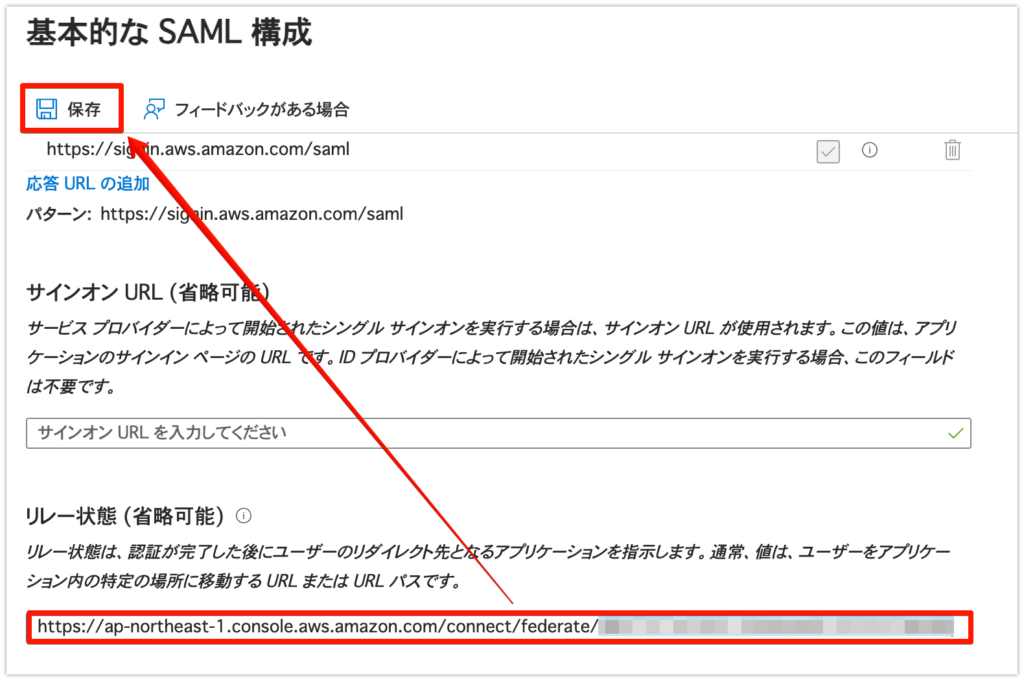

⑥ リレー状態に以下のURLを入力します。

https://ap-northeast-1.console.aws.amazon.com/connect/federate/(Amazon ConnectインスタンスID)

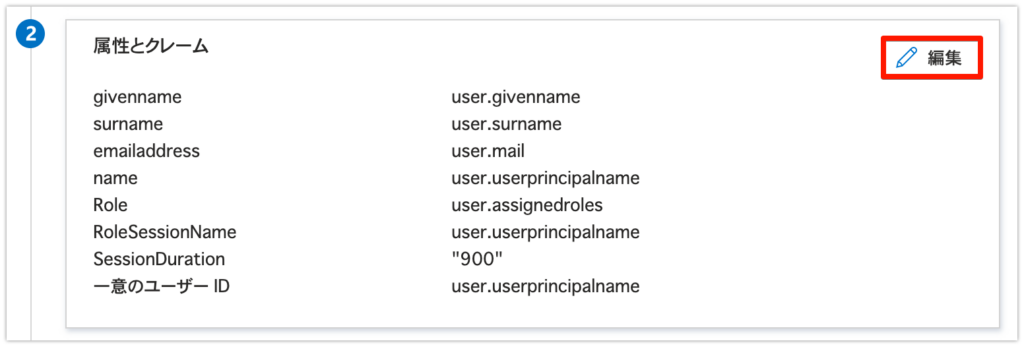

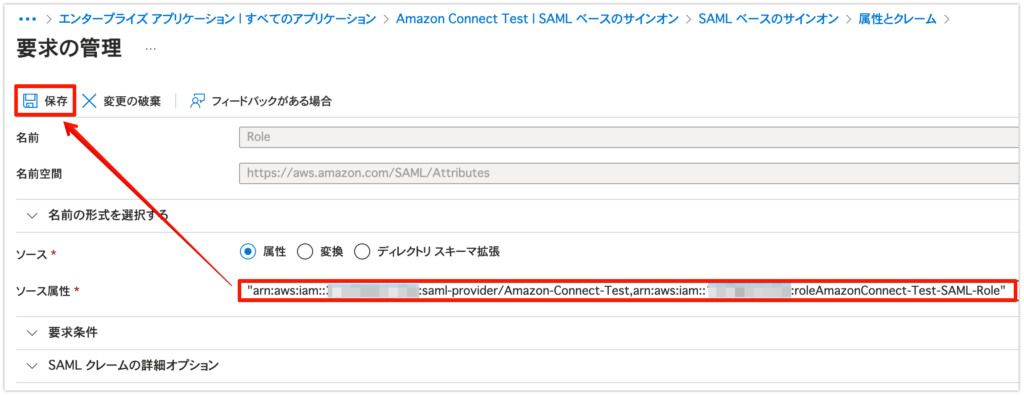

⑦ 属性とクレームの「編集」をクリックします。

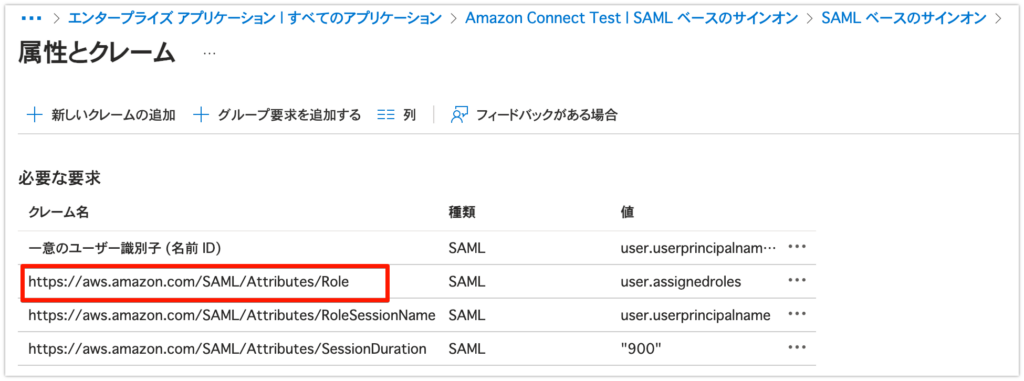

⑧ 「https://aws.amazon.com/SAML/Attributes/Role」をクリックします。

⑨ ソース属性に「IAMのIDプロバイダのARN」と「IAMのロールのARN」をカンマ区切りで入力し保存します。

arn:aws:iam::(AWSアカウントID):saml-provider/(作成済みIDプロバイダ名),arn:aws:iam::(AWSアカウントID):role/(作成済みIAMロール名)

IDプロバイダ

「IAM」→「IDプロバイダ」→「作成済みIDプロバイダ名」→「ARN」

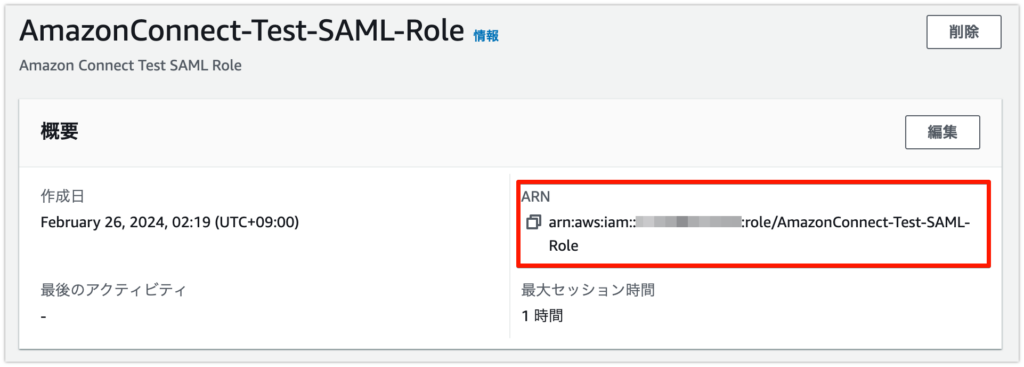

IAMロール

IAMロール「IAM」→「ロール」→「作成済みロール名」→「ARN」

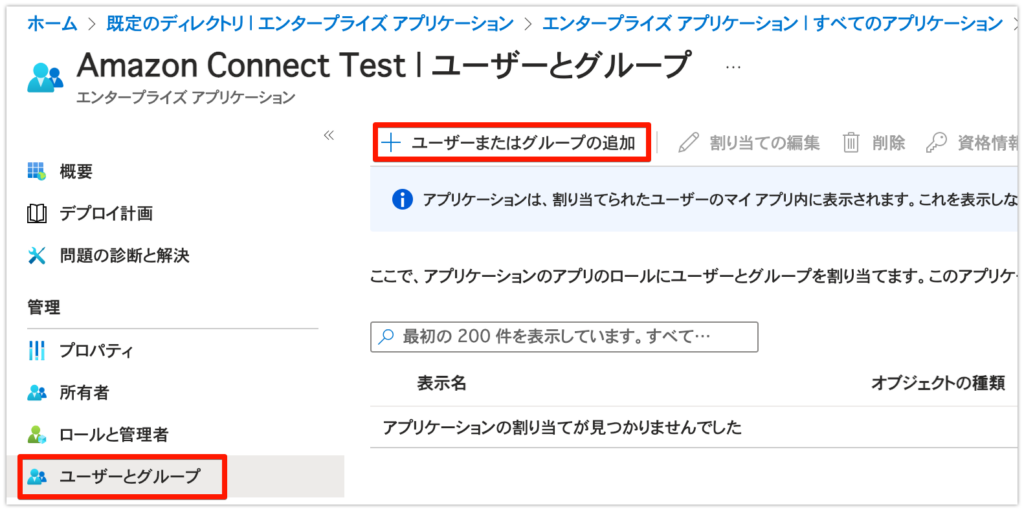

Microsoft Entra IDのユーザー追加

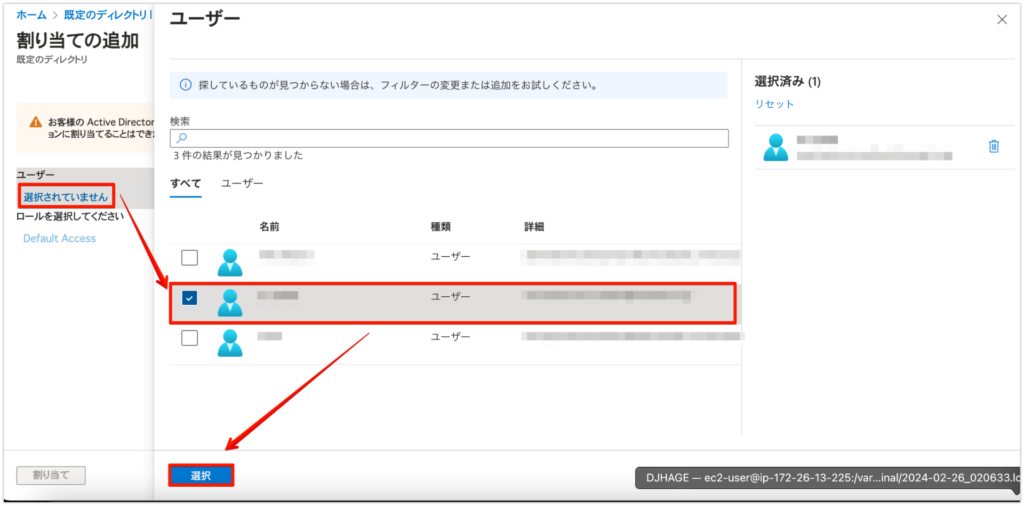

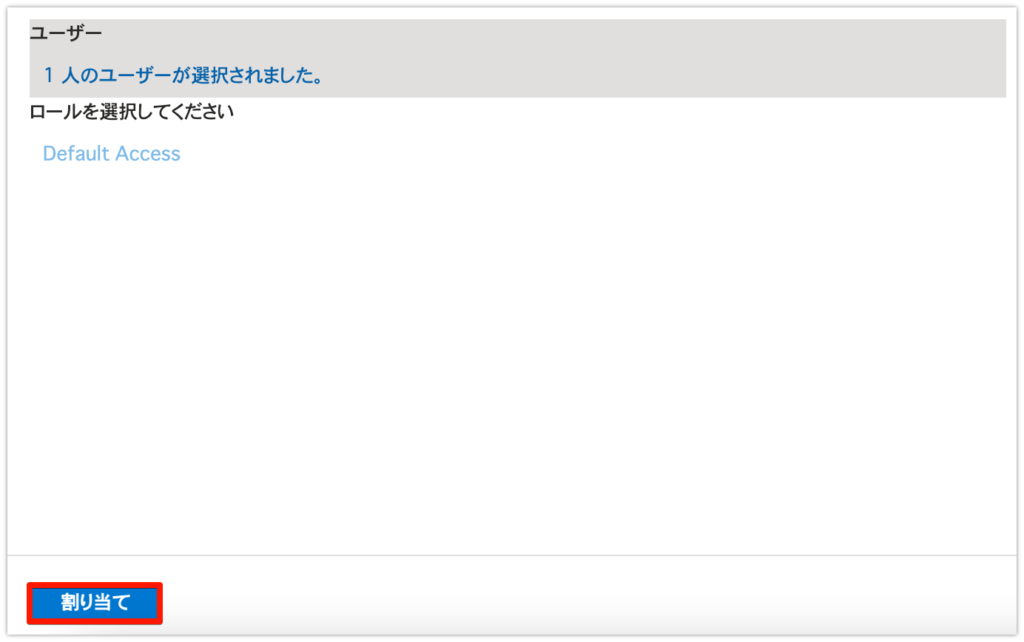

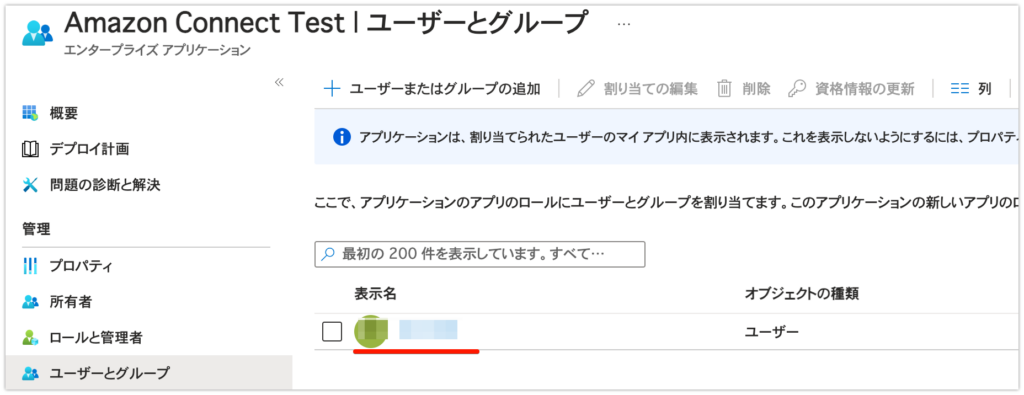

① 作成済みアプリケーションの左メニュー「ユーザーとグループ」→「+ユーザーまたはグループの追加」をクリックします。

② 「選択されていません」→「追加したいユーザーを選択」→「選択」をクリックします。

③ 「割り当て」をクリックします。

④ ユーザーが割り当てされました。

Amazon Connectのユーザー追加

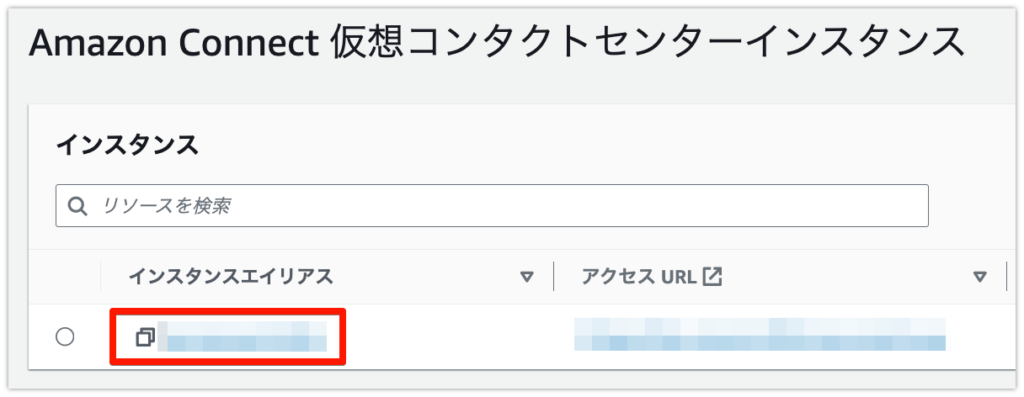

① AWSマネジメントコンソールから「Amazon Connect」にアクセスします。

② インスタンスエイリアスのリンクをクリックします。

③ 「Log in for emergency access」をクリックします。

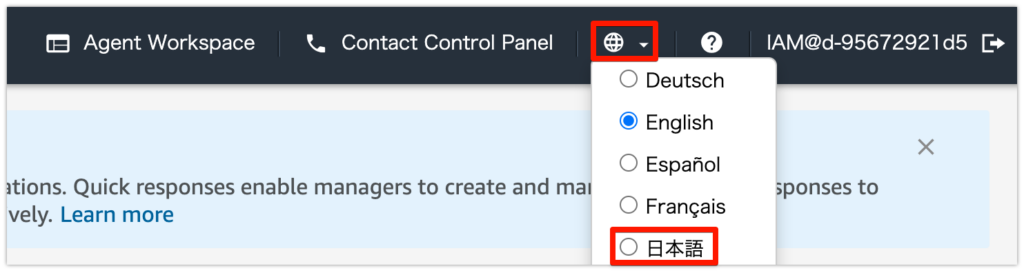

④ 言語を日本語に変更します。

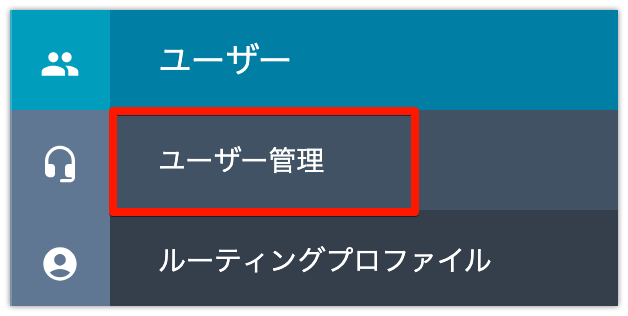

⑤ 左メニュー「ユーザー」→「ユーザー管理」をクリックします。

⑥ 「新しいユーザーの追加」をクリックします。

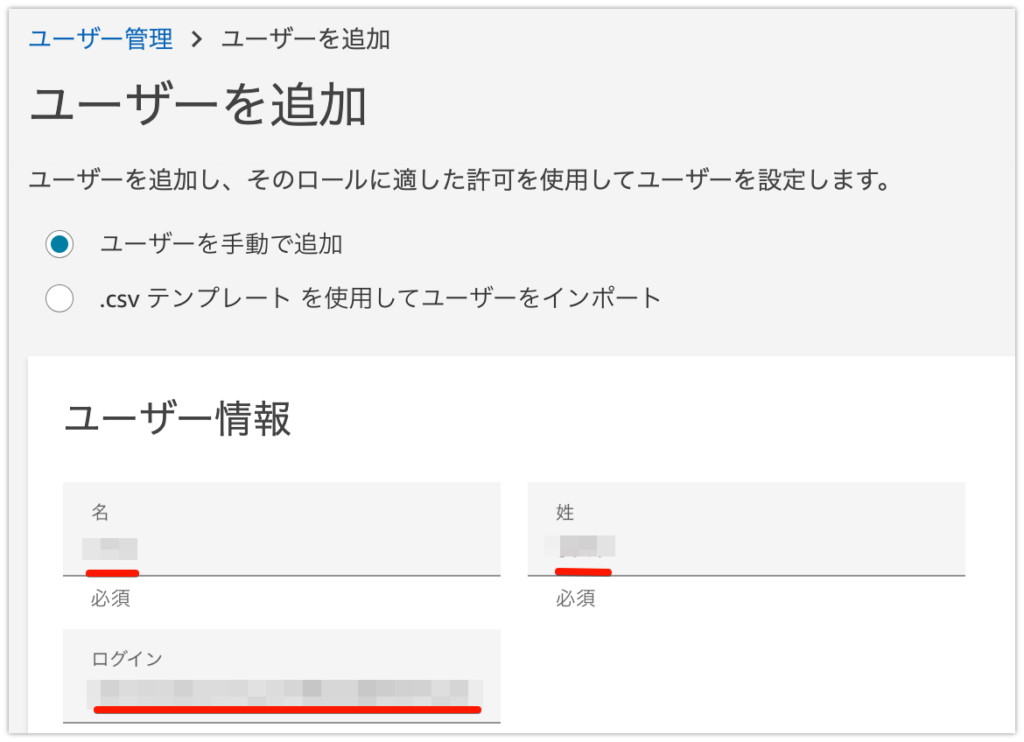

⑦ ユーザー「名」「姓」ログイン「メールアドレス」を入力します。

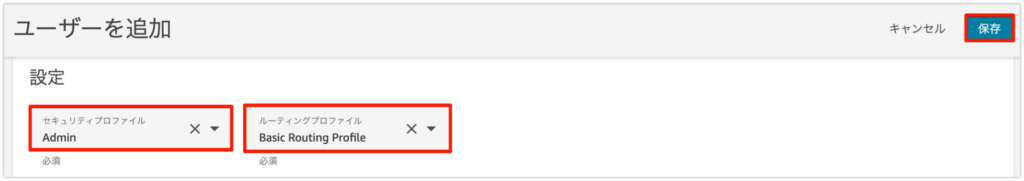

⑧ セキュリティプロファイル「Admin」、ルーティングプロファイル「Basic Routing Profile」を選択し「保存」をクリックします。

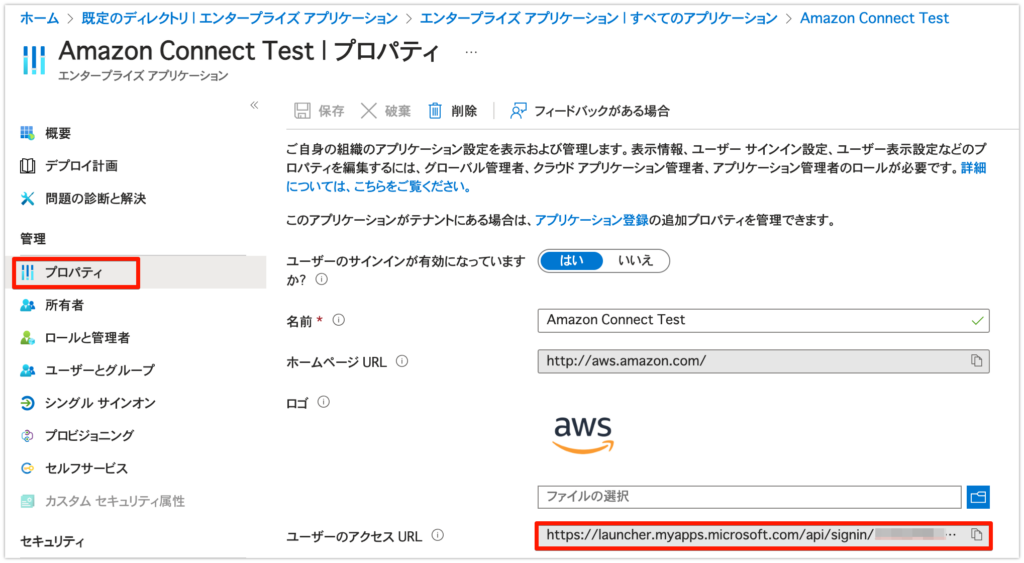

SAMLログイン

「Microsoft Entra ID」→「エンタープライズアプリケーション」→「作成済みのアプリケーション」→「左メニュープロパティ」→「ユーザーのアクセスURL」がシングルサインオンのURLとなります。